[Tutorial] O que é Trojan de acesso remoto e como detectá-lo / removê-lo? [Dicas de MiniTool]

What S Remote Access Trojan How Detect Remove It

Resumo :

Este artigo composto no site oficial do MiniTool oferece uma revisão completa sobre trojan de acesso remoto. Abrange seu significado, funções, efeitos negativos, detecção, remoção, bem como métodos de proteção. Leia o conteúdo abaixo e compreenda profundamente o cavalo de Troia RAT.

Navegação rápida :

Definição de cavalo de Troia de acesso remoto

O que é um vírus RAT?

Um trojan de acesso remoto (RAT), também chamado de creepware, é um tipo de malware que controla um sistema por meio de uma conexão de rede remota. Ele infecta o computador de destino por meio de protocolos de comunicação especialmente configurados e permite que o invasor obtenha acesso remoto não autorizado à vítima.

RAT trojan é normalmente instalado em um computador sem o conhecimento de seu proprietário e, muitas vezes, como um cavalo de Tróia ou carga útil. Por exemplo, geralmente é baixado de forma invisível com um anexo de e-mail, arquivos torrent, links da web ou um programa desejado pelo usuário, como um jogo. Embora os ataques direcionados por um atacante motivado possam enganar os alvos desejados para a instalação Golpe RAT por meio de táticas de engenharia social, ou mesmo por meio de acesso físico temporário à máquina desejada.

Depois de entrar na máquina da vítima, Malware RAT irá ocultar suas operações prejudiciais da vítima ou do antivírus ou firewall e usar o host infectado para se espalhar para outros computadores vulneráveis para construir um botnet.

O que um vírus RAT faz?

Uma vez que um trojan de acesso remoto permite o controle administrativo, ele é capaz de fazer quase tudo na máquina da vítima.

- Obtenha acesso a informações confidenciais, incluindo nomes de usuário, senhas, números de previdência social e contas de cartão de crédito.

- Monitore navegadores da web e outros aplicativos de computador para obter histórico de pesquisa, e-mails, registros de bate-papo, etc.

- Seqüestrar a webcam do sistema e gravar vídeos.

- Monitore a atividade do usuário por meio de keyloggers ou spyware.

- Faça capturas de tela no PC de destino.

- Visualize, copie, baixe, edite ou até mesmo apague arquivos.

- Formatar unidades de disco rígido para limpar os dados.

- Altere as configurações do computador.

- Distribua malware e vírus.

Como definir e usar a área de trabalho remota no Windows 10, veja aqui

Como definir e usar a área de trabalho remota no Windows 10, veja aquiMuitas pessoas querem definir e usar a área de trabalho remota no Windows 10, mas não sabem como. Estou escrevendo isso para ajudá-los.

consulte Mais informaçãoExemplos de cavalos de Troia de acesso remoto

Desde spam RAT vem a existir, existem muitos tipos disso.

1. Orifício traseiro

O rootkit Back Orifice (BO) é um dos exemplos mais conhecidos de RAT. Foi feito por um grupo de hackers chamado Culto da Vaca Morta (cDc) para mostrar as deficiências de segurança da série de sistemas operacionais (SO) Windows 9X da Microsoft. O nome disso Exploit RAT é um jogo de palavras com o software Microsoft BackOffice Server que pode controlar várias máquinas ao mesmo tempo, dependendo da geração de imagens.

Back Orifice é um programa de computador desenvolvido para administração remota de sistemas. Ele permite que uma pessoa controle um PC de um local remoto. O programa estreou na DEF CON 6 em 1º de agostost, 1998. Foi criado por Sir Dystic, membro da cDc.

Embora o Back Orifice tenha finalidades legítimas, seus recursos o tornam uma boa escolha para uso malicioso. Por esta ou outras razões, a indústria de antivírus imediatamente classifica a ferramenta como malware e a anexa às suas listas de quarentena.

Back Orifice tem 2 variantes de sequências, Back Orifice 2000 lançado em 1999 e Deep Back Orifice pela organização de hackers franco-canadense QHA.

2. Sakula

Sakula, também conhecido como Sakurel e VIPER, é outro trojan de acesso remoto que apareceu pela primeira vez em novembro de 2012. Ele foi usado em invasões direcionadas ao longo de 2015. Sakula permite que um adversário execute comandos interativos e baixe e execute componentes adicionais.

6 métodos para corrigir o erro de não funcionamento da área de trabalho remota do Windows 10

6 métodos para corrigir o erro de não funcionamento da área de trabalho remota do Windows 10Quando você tenta se conectar a um computador remoto, mas aparece o erro A Área de Trabalho Remota do Windows 10 não está funcionando, você pode encontrar métodos para corrigir o erro nesta postagem.

consulte Mais informação3. Sub7

Sub7, também conhecido como SubSeven ou Sub7Server, é um Botnet RAT . Seu nome foi derivado da grafia do NetBus para trás (suBteN) e da troca de dez por sete.

Normalmente, o Sub 7 permite acesso não detectado e não autorizado. Portanto, geralmente é considerado um cavalo de Tróia pela indústria de segurança. Sub7 funcionou na família de sistemas operacionais Windows 9x e Windows NT, até e incluindo o Windows 8.1.

Sub7 não é mantido desde 2014.

4. PoisonIvy

Hera Venenosa Keylogger RAT , também chamado de Backdoor.Darkmoon, permite keylogging, screen / captura de vídeo , administração de sistema, transferência de arquivo, roubo de senha e retransmissão de tráfego. Ele foi projetado por um hacker chinês por volta de 2005 e foi aplicado em vários ataques importantes, incluindo os ataques do Nitro a empresas químicas e a violação da ferramenta de autenticação RSA SecurID, ambos em 2011.

5. DarkComet

DarkComet é criado por Jean-Pierre Lesueur, conhecido como DarkCoderSc, um programador independente e codificador de segurança de computador da França. Embora esse aplicativo RAT tenha sido desenvolvido em 2008, ele começou a proliferar no início de 2012.

Em agosto de 2018, DarkComet foi encerrado indefinidamente e seus downloads não são mais oferecidos em seu site oficial. O motivo é devido ao seu uso na guerra civil síria para monitorar ativistas, bem como ao medo de seu autor de ser preso por motivos não identificados.

O NanoCore RAT vai assumir o controle do seu PC

O NanoCore RAT vai assumir o controle do seu PCFique atento ao NanoCore RAT, pois é mais perigoso do que o RAT médio; ele vai atacar um sistema Windows e obter controle total desse PC.

consulte Mais informaçãoAlém dos exemplos acima, existem muitos outros programas de trojan de acesso remoto, como CyberGate, Optix, ProRat, Shark, Turkojan e Vórtice . A lista completa de ferramentas RAT é muito longa para ser exibida aqui e ainda está crescendo.

Sintomas do vírus RAT

Como saber se você tem um vírus RAT? É meio difícil. Os RATs são ocultos por natureza e podem usar um nome de arquivo aleatório ou uma estrutura de caminho de arquivo para tentar evitar a identificação de si mesmos.

Normalmente, um Vírus worm RAT não aparece nas listas de programas ou tarefas em execução e suas ações são semelhantes às dos programas legais. Além do mais, Spyware RAT irá gerenciar o uso de recursos do computador e bloquear o aviso de baixo desempenho do PC. Além disso, os hackers RAT geralmente não se delatam excluindo seus arquivos ou movendo o cursor enquanto você usa o computador.

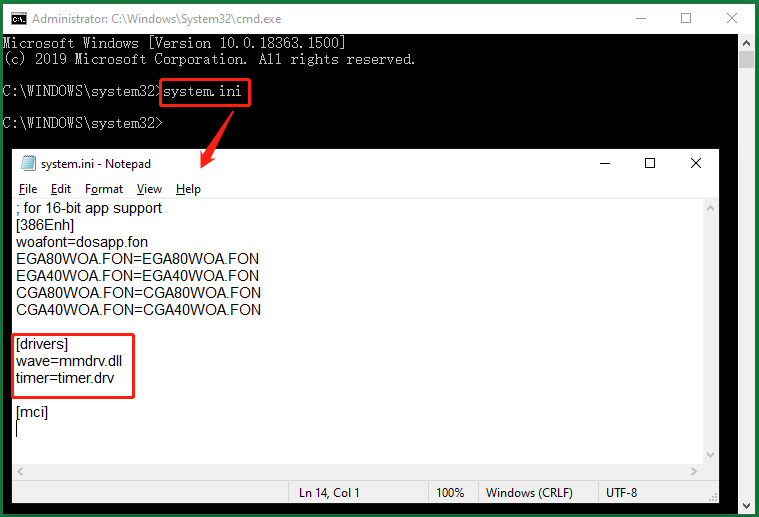

Para sua informação: Use System.ini para identificar infecção RAT

Abra o prompt de comando melhor como administrador, digite system.ini e pressione Digitar . Em seguida, um bloco de notas aparecerá mostrando alguns detalhes do seu sistema. Dê uma olhada no motoristas seção, se parecer breve como mostra a imagem abaixo, você está seguro. se houver alguns outros caracteres estranhos, pode haver alguns dispositivos remotos acessando seu sistema através de algumas das portas de rede.

Detecção de Trojan de acesso remoto

Como detectar trojan de acesso remoto? Se você não consegue decidir se está usando um computador com vírus RAT ou não apenas pelos sintomas (existem alguns sintomas), você precisa pedir ajuda externa, como depender de programas antivírus. Muitos aplicativos de segurança comuns são bons Scanners de vírus RAT e Detectores RAT .

Principais ferramentas de remoção de cavalos de Troia de acesso remoto

- Avast

- AVG

- Avira

- Bitdefender

- Kaspersky

- Malwarebytes

- McAfee

- Microsoft Windows Defender

- Norton

- PC Matic

- Sophos

- Trend Micro

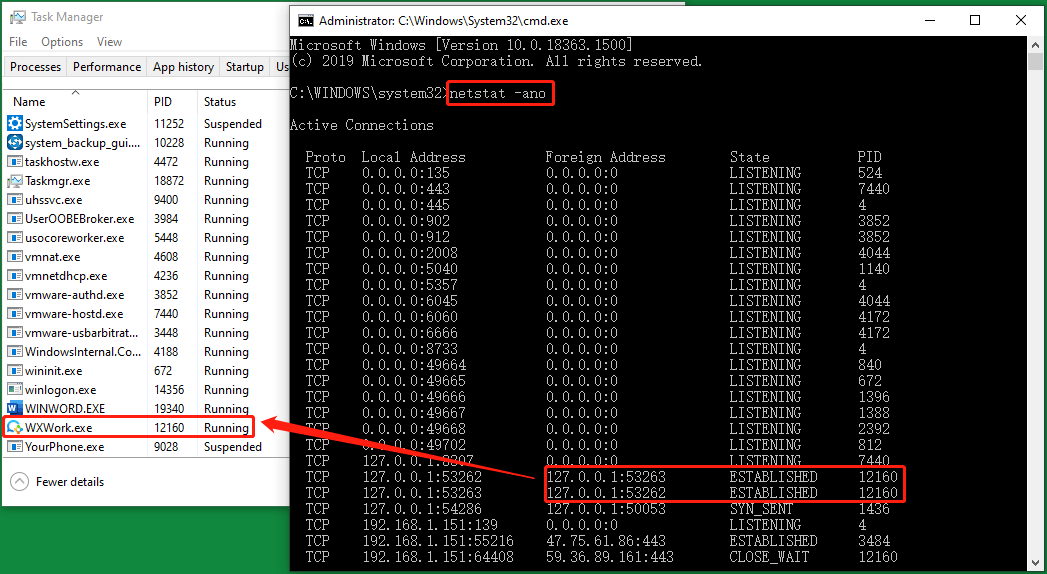

FIY: Encontre RAT com CMD e Gerenciador de Tarefas

Você pode tentar descobrir itens suspeitos junto com o Gerenciador de Tarefas e o CMD. Modelo netstat -ano em seu prompt de comando e descubra o PID de programas estabelecidos que têm um endereço IP estrangeiro e aparecem REPETIDAMENTE. Em seguida, procure o mesmo PID no Detalhes guia no Gerenciador de tarefas para descobrir o programa de destino. No entanto, isso não significa que o programa alvo seja um RAT com certeza, apenas um programa suspeito. Para confirmar se o programa encontrado é malware RAT, é necessária uma identificação adicional.

Você também pode usar o endereço IP estrangeiro suspeito para descobrir sua localização registrada online. Muitos sites que podem ajudá-lo a fazer isso, como https://whatismyipaddress.com/ . Se o local não tem nenhuma conexão com você completamente, não é o local de seus amigos, empresa, parentes, escola, VPN, etc., provavelmente é um local de hacker.

Remoção de Trojan de acesso remoto

Como remover um trojan de acesso remoto? Ou, como se livrar de um vírus RAT?

Estágio 1

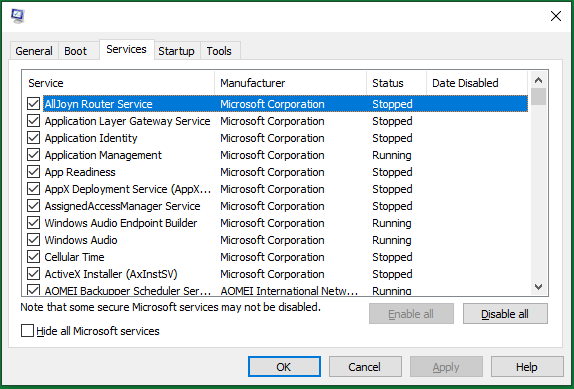

Se você conseguir localizar arquivos ou programas maliciosos específicos, apenas limpe-os do computador ou pelo menos encerre seus processos. Você pode fazer isso no Gerenciador de Tarefas ou Utilitário Windows MSConfig .

Modelo configuração errada no Windows, execute e pressione Digitar ou clique OK para acionar a janela MSConfig. Lá, mude para o Serviços guia, encontre os serviços de destino e desative-os.

Apenas reinicie sua máquina após desinstalar ou bloquear alguns programas ou serviços.

Estágio 2

Instale e execute um Removedor de RAT como Malwarebytes Anti-Malware e Anti-Exploit para remover arquivos associados e modificações de registro.

Estágio 3

Use ferramentas de verificação, como Autorun.exe, para verificar arquivos e programas suspeitos que iniciam quando o Windows é inicializado.

Estágio 4

Verifique as conexões de rede saindo ou entrando em seu sistema que não deveriam existir. Ou simplesmente corte diretamente sua conexão com a Internet.

Como se proteger do ataque cibernético da RAT?

Assim como se proteger de outras ameaças de malware de rede, para proteção de trojan de acesso remoto, em geral, você precisa evitar o download de itens desconhecidos; mantenha o antimalware e o firewall atualizados, altere seus nomes de usuário e senhas regularmente; (para perspectiva administrativa) bloqueie portas não utilizadas, desligue serviços não utilizados e monitore o tráfego de saída.

Nº 1: Evite baixar de fontes não confiáveis

Em primeiro lugar, a prevenção mais eficaz e fácil é nunca baixar arquivos de fontes não seguras. Em vez disso, sempre obtenha o que deseja de locais confiáveis, autorizados, oficiais e seguros, como sites oficiais, lojas autorizadas e recursos conhecidos.

# 2 Mantenha Firewalls e Antivírus atualizados

Não importa qual firewall ou programa antimalware você tenha, ou mesmo se você tiver mais de um deles, apenas mantenha todos esses serviços de segurança atualizados. As versões mais recentes sempre adotam as tecnologias de segurança mais recentes e são especialmente projetadas para as ameaças populares atuais.

Os Malwarebytes e outros antivírus mencionados acima também podem impedir que o vetor de infecção inicial permita que o sistema seja comprometido.

# 3 Altere seus nomes de usuário e senhas regularmente

É um bom hábito alterar suas várias contas regularmente para evitar o roubo de contas, especialmente de senhas. Além disso, recomenda-se que você aproveite os vários tipos de recursos de segurança fornecidos pelos fornecedores de serviço para proteger suas contas, como a autenticação de dois fatores (2FA).

6 detecções de malware / 18 tipos de malware / 20 ferramentas de remoção de malware

6 detecções de malware / 18 tipos de malware / 20 ferramentas de remoção de malwareO que é detecção de spyware e malware? Como realizar a detecção de malware? Como saber se você está infectado por malware? Como sobreviver a ataques de malware?

consulte Mais informação# 4 Atualize seus programas jurídicos

Uma vez que o cavalo de Tróia de acesso remoto RAT provavelmente utilizará os aplicativos legítimos em seu computador, é melhor você atualizar esses aplicativos para suas versões mais recentes. Esses programas incluem seus navegadores, aplicativos de bate-papo, jogos, servidores de e-mail, ferramentas de vídeo / áudio / foto / captura de tela, aplicativos de trabalho ...

# 5 Atualizar sistema de computador

Claro, não se esqueça de corrigir seu sistema operacional com as atualizações mais recentes. Normalmente, as atualizações do sistema incluem patches e soluções para vulnerabilidades recentes, explorações, erros, bugs, backdoors e assim por diante. Para atualizar o sistema operacional para proteger toda a sua máquina!

Backup de arquivos contra vírus de software RAT

É comum que RATs cibernéticos não sejam detectados por anos em estações de trabalho ou redes. Isso indica que os programas antivírus não são infalíveis e não devem ser tratados como o princípio e o fim da proteção RAT.

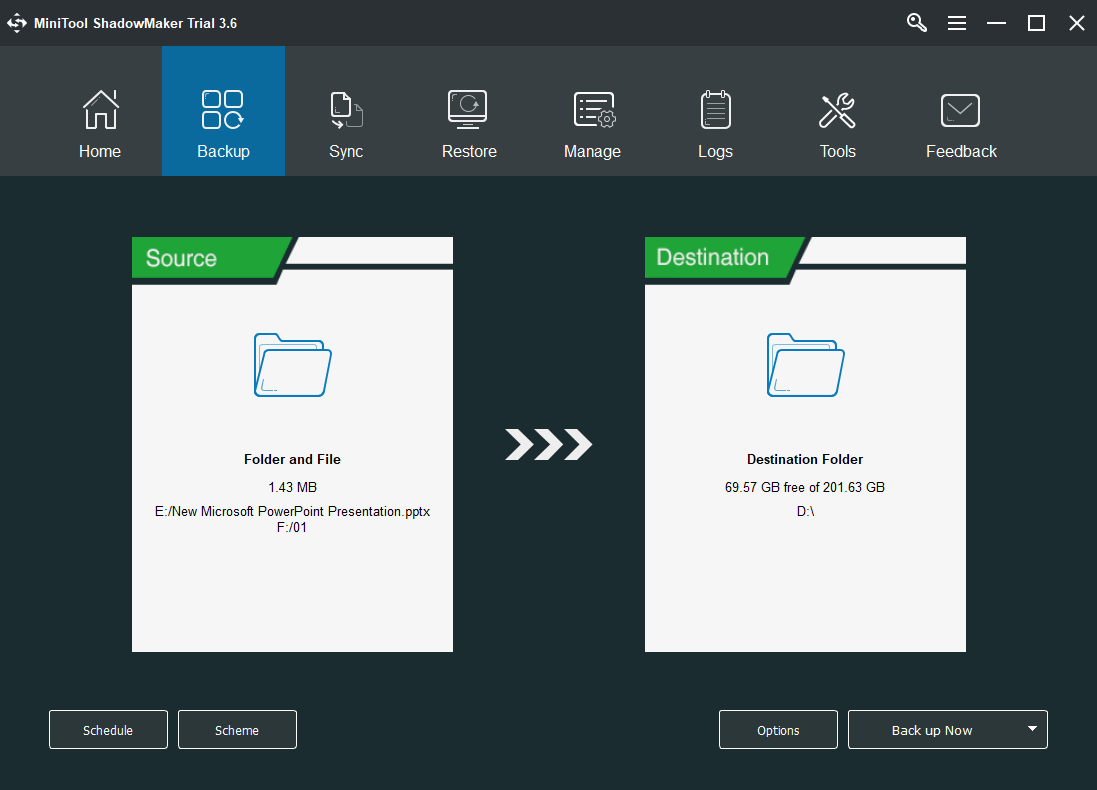

Então, o que mais você pode fazer para proteger os arquivos do seu computador de serem editados, excluídos ou destruídos? Felizmente, você ainda pode recuperar seus dados após ataques RAT de malware se tiver uma cópia de backup deles. Ainda assim, você precisa fazer a cópia antes de perder os arquivos originais com uma ferramenta confiável e sem RAT, como o MiniTool ShadowMaker, que é um programa de backup profissional e poderoso para computadores Windows.

Etapa 1. Baixe o MiniTool ShadowMaker de seu site oficial ou do botão de link autorizado acima.

Etapa 2. Instale e execute a ferramenta em seu PC.

Etapa 3. Se você obtiver a versão de teste, será solicitado a comprar as edições pagas. Se você não quiser pagar, basta clicar no Keep Trial opção no canto superior direito para desfrutar de suas funções de teste, que são as mesmas que as características formais apenas com um limite de tempo.

Etapa 4. Ao entrar na interface principal, clique no botão Cópia de segurança guia no menu superior.

Etapa 5. Na guia Backup, especifique o Fonte arquivos que você planeja copiar e o Destino local onde deseja salvar a imagem de backup.

Etapa 6. Clique no Faça backup agora botão no canto inferior direito para realizar o processo.

O resto é esperar o sucesso da tarefa. Você pode definir uma programação para fazer backup automático desses arquivos diariamente, semanalmente, mensalmente ou quando o sistema fizer logon / logoff na Etapa 5 acima antes da inicialização do processo ou na guia Gerenciar após o processo. Além disso, você pode decidir que tipo de backups executar, completo, incremental ou diferencial, bem como quantas versões da imagem de backup manter no caso de ficar sem espaço de armazenamento.