[Explicado] Chapéu Branco vs Chapéu Preto – Qual é a Diferença

Explicado Chapeu Branco Vs Chapeu Preto Qual E A Diferenca

Ao enfrentar todos os tipos de canais de hackers, as pessoas sempre ficam sem saber o que fazer. Por exemplo, você sabe algo sobre White Hat e Black Hat? Eles não são algo sobre enfeites de tecido, mas tecnologia da informação. Para mais informações, o artigo sobre White hat vs Black Hat em Site MiniTool irá divulgá-lo.

Em primeiro lugar, seja White Hat ou Black Hat, ambos são usados para classificar hackers, o que é inspirado nos primeiros filmes de faroeste, onde os heróis podiam ser identificados pelos chapéus brancos que usavam e os vilões por seus chapéus pretos.

Portanto, você pode facilmente dizer que nem todos os hackers são considerados inimigos maliciosos. A categoria principal para hackers é classificada em três tipos – hackers de chapéu branco, hackers de chapéu preto e hackers de chapéu cinza, dos quais você também pode discriminar por seus motivos – hackers éticos, hackers maliciosos e hackers não maliciosos, mas nem sempre éticos.

Portanto, para descobrir a diferença entre White Hat e Black Hat, você pode começar com suas definições e princípios de trabalho.

O que é chapéu branco?

O termo cibernético – White Hat hacker refere-se a um programador que assume a posição de um hacker e ataca seu próprio sistema para verificar vulnerabilidades de segurança. Eles fazem isso da mesma maneira que os hackers (comumente chamados de hackers Black Hat) usam para interromper os ataques, mas fazem isso para manter a segurança.

Eles geralmente têm experiência altamente qualificada e conhecimento profissional para encontrar vulnerabilidades em um sistema, mas diferente de um hacker Black Hat, eles são autorizados ou certificados para hackear redes organizacionais e sistemas de computador para que as fraquezas nos sistemas de segurança possam ser divulgadas e sejam capazes para encontrar o caminho para protegê-los contra ataques externos e violações de dados.

Muitas empresas e governos estão morrendo de vontade de que esses profissionais aumentem seus muros de defesa. Esses hackers White Hat geralmente são muito bem pagos e também podem trabalhar por interesse pessoal.

O que é chapéu preto?

Os hackers Black Hat costumam usar suas habilidades para roubar recursos de outras pessoas na rede ou crackear softwares cobrados com fins lucrativos. Embora, na opinião deles, seja por causa da tecnologia, esse comportamento muitas vezes atrapalha a ordem de todo o mercado ou vaza a privacidade dos outros.

Eles podem invadir sistemas, roubar informações, manipular dados e comprometer a segurança e seus ataques podem variar desde a simples disseminação de malware até a exploração complexa de vulnerabilidades e roubo de dados.

Chapéu branco x chapéu preto

Intenções de chapéu branco vs chapéu preto

Seus motivos são a maior diferença entre os hackers White Hat e os hackers Black Hat.

Como mencionamos anteriormente, para melhor identificar seus inimigos e parceiros, os hackers foram divididos em hackers éticos e hackers maliciosos, o que significa que alguns deles fazem ataques ao sistema por razões boas e válidas, mas alguns por ganho financeiro, interesse político ou vingança maliciosa. .

Caso contrário, mesmo que usem os mesmos canais para aplicar um ataque, desde que a ação seja aprovada pelo atacado, o atacante pode parecer legal e ético.

O hacking ético é aceito pelo reconhecimento social, conhecido como os 'defensores da segurança da informação', os 'guardiões' do mundo da Internet e a espinha dorsal indispensável do contexto 'Internet +'; O hacking Black Hat pertence ao evento ilegal por suas regras sociais perturbadoras.

Técnicas de chapéu branco vs chapéu preto

Embora os hackers White Hat e os hackers Black Hat tenham como objetivo atacar sistemas e encontrar pontos fracos no sistema de segurança, as técnicas e métodos são diferentes.

Hack de chapéu branco

1. Engenharia social

A engenharia social consiste em enganar e manipular as vítimas para que façam algo que não deveriam, como fazer transferências eletrônicas, compartilhar credenciais de login e assim por diante.

2. Teste de penetração

O teste de penetração visa descobrir vulnerabilidades e fraquezas nas defesas e endpoints de uma organização para que possam ser corrigidas.

3. Reconhecimento e pesquisa

Isso envolve fazer pesquisas na organização para encontrar vulnerabilidades na infraestrutura física e de TI. O objetivo é obter informações suficientes para identificar maneiras de contornar legalmente os controles e mecanismos de segurança sem quebrar ou destruir nada.

4. Programação

Os hackers White Hat criam honeypots como iscas que atraem os cibercriminosos para distraí-los e obter informações valiosas sobre seus invasores.

5. Use uma variedade de ferramentas digitais e físicas

Eles podem instalar bots e outros malwares e obter acesso à rede ou aos servidores.

Hack de chapéu preto

As técnicas dos hackers de chapéu preto estão em constante evolução, mas os principais métodos de ataque não mudam muito. Aqui está uma lista de técnicas de hacking que você pode encontrar.

1. Ataques de phishing

Phishing é um tipo de ataque de segurança cibernética durante o qual agentes mal-intencionados enviam mensagens fingindo ser uma pessoa ou entidade confiável.

2. Ataques DDoS

Um ataque DDoS é uma tentativa de travar um serviço online inundando-o com tráfego gerado sinteticamente. Para saber mais detalhes sobre ataques DDoS, consulte este artigo: O que é ataque DDoS? Como prevenir ataques DDoS .

3. Vírus de Tróia

Um vírus Trojan é um tipo de malware que oculta seu verdadeiro conteúdo, disfarçado de software livre, vídeos ou música, ou aparece como anúncios legítimos, para enganar o usuário e fazê-lo pensar que é um arquivo inofensivo.

4. Algumas das outras técnicas populares incluem:

- Bombas lógicas

- Keylogging

- Ransomware

- Falso W.A.P.

- Força bruta

- Ataques de troca

- Roubo de cookies

- Ataque de isca

Princípios de trabalho do chapéu branco vs chapéu preto

Além de seus motivos e técnicas de trabalho, você pode diferenciá-los por seus princípios de trabalho.

Hackers de chapéu branco

Existem cinco estágios para hackers White Hat:

Etapa 1: Pegada

Footprinting é uma técnica para reunir o máximo de informações possível sobre um sistema de computador, infraestrutura e rede de destino para identificar oportunidades de penetração. É um dos métodos mais eficazes para identificar vulnerabilidades.

Estágio 2: Digitalização

Depois de coletar as informações necessárias, os hackers começarão a acessar a rede e a procurar informações, como contas de usuários, credenciais e endereços IP.

Estágio 3: Obtendo acesso

Esta fase é onde um invasor invade o sistema/rede usando várias ferramentas ou métodos. Depois de entrar em um sistema, ele deve aumentar seu privilégio para o nível de administrador para poder instalar um aplicativo de que precisa ou modificar dados ou ocultar dados.

Estágio 4: Mantendo o acesso

É o processo em que o hacker já obteve acesso a um sistema. Depois de obter acesso, o hacker instala alguns backdoors para entrar no sistema quando precisar acessar esse sistema no futuro.

Etapa 5: Análise

A análise de vulnerabilidade é um procedimento para verificar todas as vulnerabilidades nos sistemas, computadores e outras ferramentas do ecossistema. A análise de vulnerabilidade ajuda a analisar, reconhecer e classificar as vulnerabilidades.

Ajuda na identificação e avaliação de detalhes de ameaças, permitindo-nos manter uma resolução para protegê-los de hackers.

Hackers de chapéu preto

- Crie e lance ataques de malware e DDoS para interromper as operações e causar caos e destruição em geral.

- Crie perfis falsos de mídia social de pessoas em quem você confia para manipulá-lo a divulgar informações confidenciais ou bancárias.

- Roube dados do usuário penetrando em bancos de dados com vazamento.

- Espalhe malware ou defraude pessoas usando ataques de phishing.

- Procure constantemente por vulnerabilidades para encontrar maneiras de explorá-las para ganho pessoal.

- Instale spyware nos dispositivos de seus alvos para chantagear as vítimas.

Como se proteger dos hackers Black Hat?

Não acesse dados pessoais ou financeiros com Wi-Fi público

A maior ameaça à segurança do Wi-Fi gratuito é a capacidade do hacker de se posicionar entre você e o ponto de conexão. Então, em vez de falar diretamente com o hotspot, você está enviando suas informações para o hacker, que as retransmite.

Desative os recursos que você não precisa

Além do seu Wi-Fi, qualquer recurso que possa ser uma ponte entre você e os hackers é perigoso, como GPS, Bluetooth e alguns aplicativos. Você pode ativá-los apenas quando precisar deles.

Escolha seus aplicativos com sabedoria

Os aplicativos são um canal comum para ocultar códigos maliciosos. Para evitar isso, é melhor baixar e instalar programas de sites confiáveis, caso alguns links tragam vírus perigosos e programas anexados.

Além disso, lembre-se de atualizar seus aplicativos regularmente e remover oportunamente esses programas desnecessários.

Use uma senha, código de bloqueio ou criptografia.

- Use um gerenciador de senhas criptografado respeitável.

- Certifique-se de que suas senhas tenham pelo menos oito caracteres, com uma mistura de letras maiúsculas e minúsculas, e incluam números ou outros caracteres.

- Use o recurso de criptografia de armazenamento.

- Defina sua tela para o tempo limite após cinco minutos ou menos.

Faça backup de seus dados com antecedência

Depois de estudar a diferença entre White Hat e Black Hat, você tem uma visão geral do que são e como diferenciá-los. No entanto, mesmo que a imagem tenha sido mostrada e um plano de precaução tenha sido divulgado, cada detalhe ignorado pode fazer com que você se torne um alvo exposto na frente de hackers.

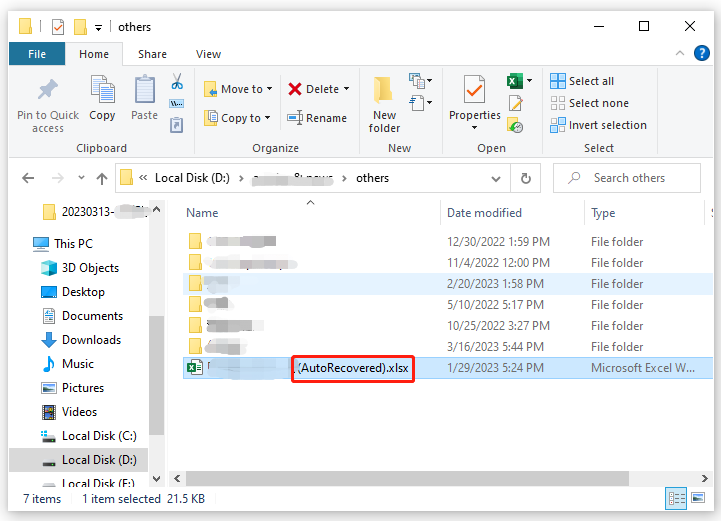

Para minimizar sua perda e evitar falhas no sistema ou outros desastres graves causados por hackers, preparar um plano de backup sempre pode ser seu último recurso para recuperar seus dados perdidos. O MiniTool ShadowMaker se dedica a esse campo há anos e vê grandes avanços e descobertas.

Para fazer backup com o MiniTool ShadowMaker, primeiro você precisa baixar e instalar o programa e receberá uma versão de avaliação gratuita por 30 dias.

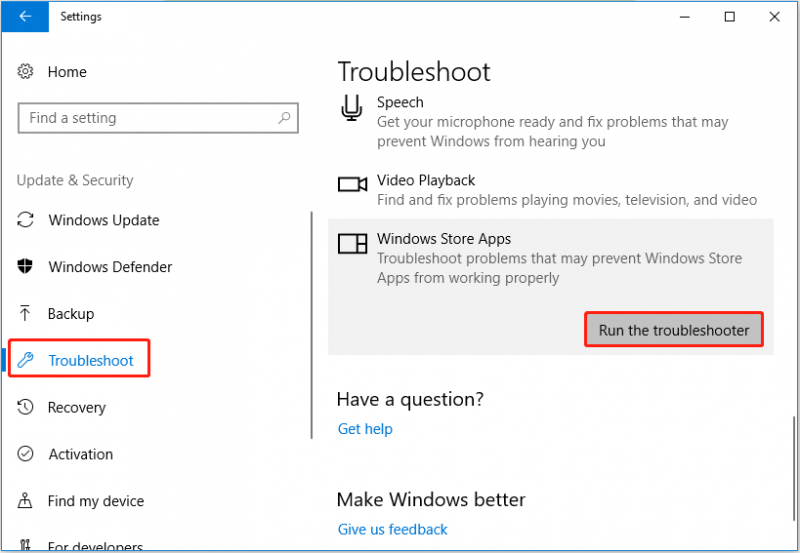

Etapa 1: clique Manter teste para entrar no programa e mudar para o Cópia de segurança aba.

Passo 2: Clique no botão Fonte seção e na janela pop-up você pode escolher o conteúdo de backup incluindo sistema, disco, partição, pasta e arquivo. Por padrão, o sistema já foi definido como a origem do backup.

Passo 3: Acesse o Destino parte onde você pode ver quatro opções contendo o Pasta da conta do administrador , Bibliotecas , Computador , e Compartilhado . Em seguida, escolha o caminho de destino. E então clique OK para salvar suas alterações.

Passo 4: Clique no botão Fazer backup agora opção de iniciar o processo imediatamente ou o Fazer backup mais tarde opção para atrasar o backup. A tarefa de backup atrasada está no Gerenciar página.

Além disso, com o MiniTool ShadowMaker, você pode sincronizar seus arquivos ou clonar o disco. Os serviços que você pode desfrutar são mais do que backup. Uma das funções úteis – Restauração universal – pode ajudá-lo a resolver o problema de incompatibilidade se desejar restaurar um sistema em outros computadores.

Linha inferior:

Na maioria dos casos, é difícil prevenir totalmente todos os eventos de hackers se você estiver em alto risco de expor seus dados importantes e valiosos para o exterior, que é facilmente encontrado neste mundo conectado à Internet. De qualquer forma, alguns métodos podem ajudá-lo a minimizar a perda e um plano de backup pode ser seu último recurso.

Se você encontrou algum problema ao usar o MiniTool ShadowMaker, pode deixar uma mensagem na área de comentários a seguir e responderemos o mais rápido possível. Se precisar de ajuda ao usar o software MiniTool, você pode entrar em contato conosco via [e-mail protegido] .

Perguntas frequentes sobre chapéu branco e chapéu preto

Os chapéus brancos são legais?Chapéus brancos merecem respeito legal. Mas os White Hats também podem ter exposição legal e vulnerabilidade a ações judiciais, mesmo quando hackeam sistemas com boa intenção, mas o fazem essencialmente sem serem solicitados ou convidados dentro do contexto de um contrato formal de um principal.

Quais são os 3 tipos de hackers?Existem três tipos bem conhecidos de hackers no mundo da segurança da informação: chapéus pretos, chapéus brancos e chapéus cinza. Essas descrições de chapéus coloridos nasceram quando os hackers tentaram se diferenciar e separar os hackers bons dos ruins.

Hackers de chapéu branco são pagos?O CEH é uma credencial independente de fornecedor, e os profissionais certificados pelo CEH estão em alta demanda. O salário médio de um hacker ético é ligeiramente superior a 0,000, de acordo com a PayScale, e a faixa superior pode chegar a mais de 0,000.

Como os hackers de chapéu preto ganham dinheiro?Existem várias maneiras de ganhar dinheiro como um chapéu preto. Alguns deles são hackers de aluguel; basicamente mercenários online. Outras maneiras incluem roubar informações de cartão de crédito das vítimas, vender os números na dark web ou usar a máquina da vítima para mineração de criptografia.

![As 3 principais formas de falha do gerenciador de inicialização em encontrar o carregador do SO [dicas do MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/55/top-3-ways-boot-manager-failed-find-os-loader.png)

![Como recuperar mensagens de voz excluídas no iPhone. Fácil e rápido [Dicas MiniTool]](https://gov-civil-setubal.pt/img/ios-file-recovery-tips/17/how-recover-deleted-voice-memos-iphone-easy-quick.png)

![4 correções rápidas para o alto uso da CPU do Call of Duty Warzone Windows 10 [Dicas do MiniTool]](https://gov-civil-setubal.pt/img/news/D2/4-quick-fixes-to-call-of-duty-warzone-high-cpu-usage-windows-10-minitool-tips-1.png)

![Como forçar a reinicialização de um Mac? | Como reiniciar um Mac? [Notícias MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/54/how-force-restart-mac.png)

![Lixeira corrompida no Windows 10? Recupere dados e conserte! [Dicas de MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/37/recycle-bin-corrupted-windows-10.jpg)