O que é ataque DDoS? Como prevenir ataques DDoS?

O Que E Ataque Ddos Como Prevenir Ataques Ddos

Ataques DDoS e ataques DoS ocorrem universalmente na Internet, mas as definições são ambíguas e muitos internautas sempre negligenciam seus danos. Para proteger melhor sua segurança de rede, este artigo sobre Site MiniTool apresentará a você como evitar ataques DDoS e o que é um ataque DDoS.

O que é ataque DDoS?

Em primeiro lugar, o que é um ataque DDoS? O ataque DDoS é um ataque cibernético projetado para influenciar a disponibilidade de um sistema de destino, como um site ou aplicativo, para usuários finais legítimos.

Como de costume, um invasor gerará um grande número de pacotes ou solicitações que eventualmente sobrecarregarão o sistema de destino. Um invasor usa várias fontes comprometidas ou controladas para gerar um ataque DDoS.

O pico repentino de mensagens, solicitações de conexão ou pacotes sobrecarrega a infraestrutura do alvo e faz com que o sistema fique lento ou falhe.

Tipos de ataque DDoS

Diferentes tipos de ataques DDoS visam diferentes componentes conectados à rede. Para entender como funcionam os diferentes ataques DDoS, é necessário saber como as conexões de rede são configuradas.

As conexões de rede na Internet são compostas de muitos componentes diferentes, ou 'camadas'. Como lançar uma fundação para construir uma casa, cada passo no modelo serve a um propósito diferente.

Embora quase todos os ataques DDoS envolvam inundar um dispositivo ou rede alvo com tráfego, os ataques podem ser divididos em três categorias. Um invasor pode utilizar um ou mais meios de ataque diferentes ou pode reciclar vários meios de ataque, dependendo das precauções tomadas pelo alvo.

Ataques à camada de aplicativo

Esse tipo de ataque às vezes é chamado de ataque DDoS de camada 7, referindo-se à camada 7 do modelo OSI, onde o objetivo é esgotar o recurso de destino. O ataque tem como alvo a camada do servidor que gera páginas da Web e as transmite em resposta a solicitações HTTP.

É computacionalmente barato executar uma solicitação HTTP no lado do cliente, mas pode ser caro para o servidor de destino responder porque o servidor normalmente deve carregar vários arquivos e executar consultas de banco de dados para criar uma página da Web.

HTTP Flood é um tipo de ataque de camada de aplicativo, que é semelhante a atualizar repetidamente em um navegador da Web em um grande número de computadores diferentes ao mesmo tempo - uma inundação de solicitações HTTP inundando o servidor, causando uma negação de serviço .

Ataques de protocolo

Os ataques de protocolo, também conhecidos como ataques de esgotamento de estado, consomem demais recursos do servidor ou recursos do dispositivo de rede, como firewalls e balanceadores de carga, resultando em interrupções de serviço.

Por exemplo, as inundações de SYN são ataques de protocolo. É como um funcionário do almoxarifado recebendo pedidos do balcão de uma loja.

O trabalhador recebe a solicitação, pega o pacote, aguarda a confirmação e entrega no balcão. A equipe ficou sobrecarregada com tantos pedidos de pacotes que eles não puderam confirmá-los até que não pudessem mais lidar, deixando ninguém para responder aos pedidos.

Ataques volumétricos

Esses ataques tentam criar congestionamento consumindo toda a largura de banda disponível entre o alvo e a Internet maior. Um ataque usa algum tipo de ataque de amplificação ou outros meios de gerar grandes quantidades de tráfego, como solicitações de botnet, para enviar grandes quantidades de dados ao alvo

Inundações de UDP e inundações de ICMP são dois tipos de ataques volumétricos.

Inundação de UDP - Este ataque inunda a rede alvo com pacotes UDP (User Datagram Protocol) e destrói portas aleatórias em hosts remotos.

Inundação ICMP - Esse tipo de ataque DDoS também envia pacotes de inundação para o recurso de destino por meio de pacotes ICMP. Envolve o envio de uma série de pacotes sem esperar por uma resposta. Esse ataque consome largura de banda de entrada e saída, causando a desaceleração geral do sistema.

Como você detecta um ataque DDoS?

Os sintomas de um ataque DDoS são semelhantes ao que você pode encontrar em seu computador - acesso lento a arquivos de sites, incapacidade de acessar sites ou até mesmo problemas com sua conexão com a Internet.

Se você encontrar alguns problemas inesperados de latência do site, poderá duvidar se o culpado pode ser ataques DDoS. Existem alguns indicadores que você pode considerar para excluir seu problema.

- Um influxo repentino de solicitações para um endpoint ou página específica.

- Uma inundação de tráfego se origina de um único IP ou intervalo de endereços IP.

- Um pico repentino de tráfego ocorre em intervalos regulares ou em intervalos de tempo incomuns.

- Problemas para acessar seu site.

- Os arquivos carregam lentamente ou não carregam.

- Servidores lentos ou sem resposta, incluindo avisos de erro de “conexões demais”.

Como evitar ataques DDoS?

Para mitigar os ataques DDoS, a chave é distinguir o tráfego de ataque do tráfego normal. O tráfego DDoS vem de várias formas na Internet moderna. Os designs de tráfego podem variar, desde ataques de fonte única não enganosos até ataques multidirecionais adaptativos complexos.

Os ataques DDoS multidirecionais, que usam vários ataques para derrubar o alvo de diferentes maneiras, provavelmente distrairão os esforços de mitigação em todos os níveis.

Se as medidas de mitigação descartarem ou restringirem indiscriminadamente o tráfego, o tráfego normal provavelmente será descartado junto com o tráfego de ataque, e o ataque poderá ser modificado para contornar as medidas de mitigação. Para superar o complexo método de destruição, a solução em camadas é a mais eficaz.

Existem práticas recomendadas para evitar ataques DDoS e você pode experimentar todas elas para se proteger contra ataques DDoS e minimizar sua perda se ocorrer um ataque DDoS.

Método 1: criar uma proteção contra DDoS em várias camadas

Os ataques DDoS são de muitos tipos diferentes e cada tipo tem como alvo uma camada diferente (camada de rede, camada de transporte, camada de sessão, camada de aplicação) ou uma combinação de camadas. Portanto, é melhor criar um plano de resposta a DDoS que inclua os seguintes requisitos.

- Uma lista de verificação de sistemas

- Uma equipe de resposta treinada

- Procedimentos de notificação e escalação bem definidos.

- Uma lista de contatos internos e externos que devem ser informados sobre o ataque

- Um plano de comunicação para todas as outras partes interessadas, como clientes ou fornecedores

Método 2: Aplicar firewalls de aplicativos da Web

O Web Application Firewall (WAF) é uma ferramenta eficaz para ajudar a mitigar os ataques DDoS da camada 7. Depois que o WAF é implantado entre a Internet e o site de origem, o WAF pode atuar como um proxy reverso para proteger o servidor de destino de tipos específicos de tráfego mal-intencionado.

Os ataques da camada 7 podem ser evitados filtrando solicitações com base em um conjunto de regras usadas para identificar ferramentas DDoS. Um valor fundamental de um WAF eficaz é a capacidade de implementar rapidamente regras personalizadas em resposta a ataques.

Método 3: Conheça os sintomas do ataque

Introduzimos alguns indicadores que significam que você está sofrendo os ataques DDoS acima. Você pode verificar seu problema em comparação com as condições acima e tomar medidas imediatas para lidar com isso.

Método 4: Monitoramento Contínuo do Tráfego de Rede

O monitoramento contínuo é uma tecnologia e um processo que as organizações de TI podem implementar para permitir a detecção rápida de problemas de conformidade e riscos de segurança na infraestrutura de TI. O monitoramento contínuo do tráfego de rede é uma das ferramentas mais importantes disponíveis para organizações de TI corporativas.

Ele pode fornecer às organizações de TI feedback e insights quase imediatos sobre o desempenho e as interações na rede, o que ajuda a impulsionar o desempenho operacional, de segurança e de negócios.

Método 5: Limitar a transmissão de rede

Limitar o número de solicitações que um servidor recebe em um determinado período também é uma maneira de se proteger contra ataques de negação de serviço.

O que é transmissão em rede? Em redes de computadores, broadcasting refere-se à transmissão de um pacote que será recebido por todos os dispositivos da rede. Limitar o encaminhamento de broadcast é uma maneira eficaz de interromper uma tentativa de DDoS de alto volume.

Para fazer isso, sua equipe de segurança pode combater essa tática limitando a transmissão de rede entre dispositivos.

Embora a limitação de taxa possa ajudar a retardar o roubo de conteúdo por rastreadores da Web e proteger contra ataques de força bruta, a limitação de taxa por si só pode não ser suficiente para combater com eficácia ataques DDoS sofisticados.

Dessa forma, outros métodos devem ser um complemento para potencializar seu escudo protetor.

Método 6: Tenha uma redundância de servidor

A redundância de servidor refere-se à quantidade e intensidade de backup, failover ou servidores redundantes em um ambiente de computação. Para habilitar a redundância do servidor, uma réplica do servidor é criada com o mesmo poder de computação, armazenamento, aplicativos e outros parâmetros operacionais.

Em caso de falha, tempo de inatividade ou tráfego excessivo no servidor primário, um servidor redundante pode ser implementado para ocupar o lugar do servidor primário ou compartilhar sua carga de tráfego.

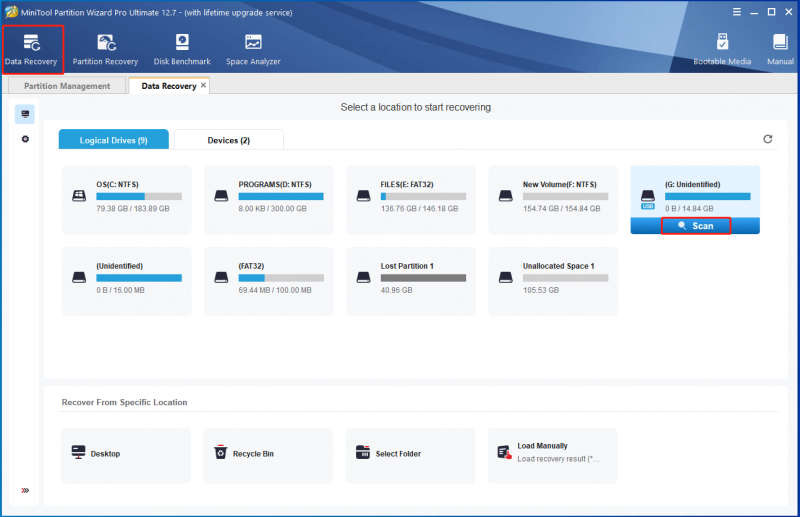

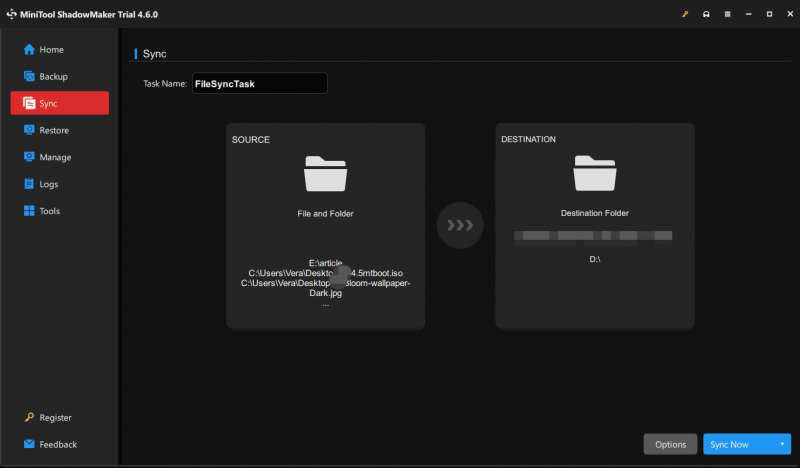

Método 7: Use uma ferramenta de backup – MiniTool ShadowMaker

Se você acha complicado executar uma redundância de servidor e prefere poupar mais tempo e espaço para seus dados ou sistema importantes, é recomendável usar outro ferramenta de backup – MiniTool ShadowMaker – para fazer seu backup e evitar o desligamento do PC e o travamento do sistema.

Antes de tudo, você precisa baixar e instalar o programa – MiniTool ShadowMaker e, em seguida, obterá uma versão de avaliação gratuita.

Etapa 1: Abra o MiniTool ShadowMaker e clique em Manter teste para entrar no programa.

Passo 2: Mude para o Cópia de segurança guia e clique no Fonte seção.

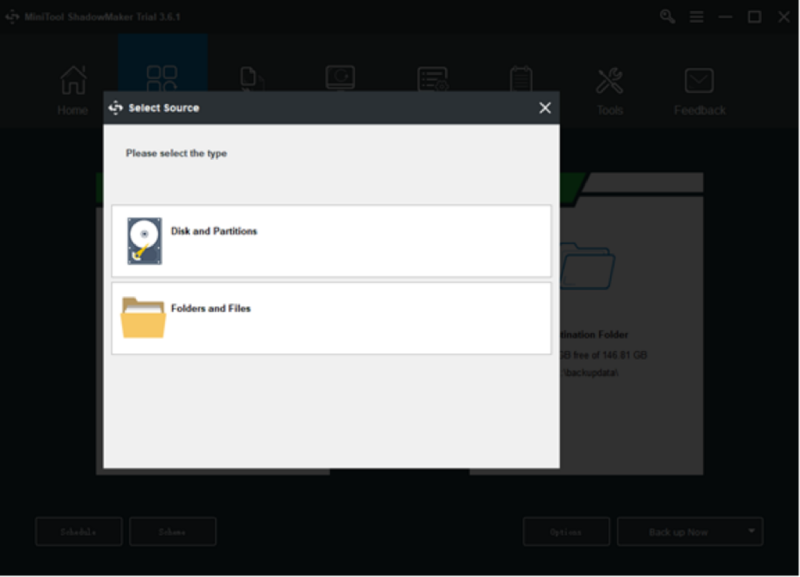

Passo 3: Em seguida, você verá quatro opções para serem o conteúdo do backup - sistema, disco, partição, pasta e arquivo. Escolha sua fonte de backup e clique em OK para salvá-lo.

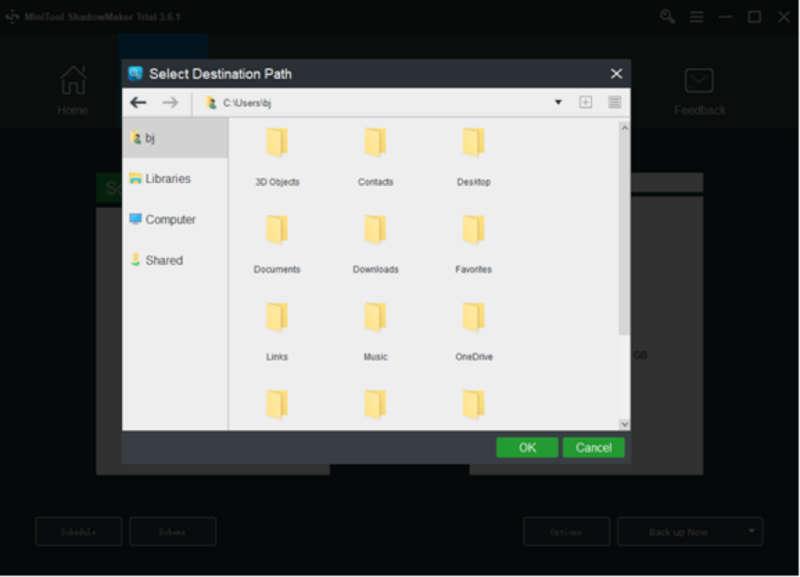

Passo 4: Acesse o Destino parte e quatro opções estão disponíveis para escolher, incluindo o Pasta da conta do administrador , Bibliotecas , Computador , e Compartilhado . Escolha o caminho de destino e clique OK para salvá-lo.

Dica : Recomenda-se fazer backup de seus dados em seu disco externo para evitar falhas no computador ou falhas de inicialização, etc.

Passo 5: Clique no botão Fazer backup agora opção de iniciar o processo imediatamente ou o Fazer backup mais tarde opção para atrasar o backup. A tarefa de backup atrasada está no Gerenciar página.

Linha inferior:

Para evitar ataques DDoS, você precisa ter uma compreensão geral e solucioná-los com base em seus recursos. Este artigo enumerou várias maneiras de ensiná-lo a evitar ataques DDoS e minimizar sua perda se o ataque, infelizmente, aparecer. Espero que seu problema possa ser resolvido.

Se você encontrou algum problema ao usar o MiniTool ShadowMaker, pode deixar uma mensagem na área de comentários a seguir e responderemos o mais rápido possível. Se precisar de ajuda ao usar o software MiniTool, você pode entrar em contato conosco via [e-mail protegido] .

Perguntas frequentes sobre como evitar ataques DDoS

Quanto tempo duram os ataques DDoS?A quantidade de atividade DDoS em 2021 foi maior do que em anos anteriores. No entanto, vimos um influxo de ataques ultracurtos e, de fato, o DDoS médio dura menos de quatro horas. Essas descobertas são corroboradas pela Cloudflare, que descobriu que a maioria dos ataques dura menos de uma hora.

Alguém pode DDoS você com seu IP?Você pode DDoS alguém com seu IP? Sim, alguém pode DDoS com apenas seu endereço IP. Com seu endereço IP, um hacker pode sobrecarregar seu dispositivo com tráfego fraudulento, fazendo com que seu dispositivo se desconecte da Internet e até desligue completamente.

Um firewall pode interromper um ataque DDoS?Os firewalls não podem proteger contra ataques DDoS complexos; na verdade, eles atuam como pontos de entrada DDoS. Os ataques passam direto por portas de firewall abertas que se destinam a permitir o acesso de usuários legítimos.

O DDoS é permanente?Ataques DOS de negação de serviço transitórios ocorrem quando um criminoso mal-intencionado opta por impedir que usuários regulares entrem em contato com uma máquina ou rede para a finalidade pretendida. O efeito pode ser temporário ou indefinido, dependendo do que eles desejam obter de volta por seu esforço.

![Soluções para erros ao adicionar o Friend Steam que você pode experimentar [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/59/solutions-error-adding-friend-steam-that-you-can-try.png)

![4 principais soluções para Disney Plus Error Code 73 [atualização 2021] [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/06/top-4-solutions-disney-plus-error-code-73.png)

![Como consertar o disco rígido externo que não aparece no iPad? [5 maneiras]](https://gov-civil-setubal.pt/img/partition-disk/8E/how-to-fix-external-hard-drive-not-showing-up-on-ipad-5-ways-1.jpg)

![Download/Instalação/Atualização do Mozilla Thunderbird para Windows/Mac [Dicas do MiniTool]](https://gov-civil-setubal.pt/img/news/5D/mozilla-thunderbird-download/install/update-for-windows/mac-minitool-tips-1.png)

![Como reduzir a temperatura da GPU no Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/61/how-lower-gpu-temperature-windows-10.png)

![Problemas com o Windows 10 WiFi? Aqui estão as maneiras de resolvê-los [Notícias MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/94/meet-windows-10-wifi-problems.jpg)

![[Tutorial completo] Mova facilmente a partição de inicialização para uma nova unidade](https://gov-civil-setubal.pt/img/partition-disk/CB/full-tutorial-move-boot-partition-to-a-new-drive-easily-1.jpg)

![Como reinicializar seu PS4? Aqui estão dois guias diferentes [Notícias MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/50/how-reset-your-ps4.jpg)

![Dez principais soluções para fotos em cartão SD - Guia definitivo [dicas do MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/06/top-10-solutions-photos-sd-card-gone-ultimate-guide.jpg)