DDoS vs DoS | Qual a diferença e como preveni-los?

Ddos Vs Dos Qual A Diferenca E Como Preveni Los

Neste mundo onde as pessoas confiam mais na Internet, alguns eventos maliciosos estão acontecendo no mundo cibernético. Os criminosos estão tentando de tudo para explorar a privacidade das pessoas e roubar dados, como ataques DDoS e DoS. Hoje, este artigo sobre DDoS vs DoS em Site MiniTool apresentará suas diferenças.

Com mais tipos de ataques cibernéticos, as pessoas precisam saber mais sobre eles para que métodos específicos possam ser projetados para ataques direcionados. Portanto, para evitar esses dois poderosos inimigos – ataques DDoS e ataques DoS, você deve descobrir quais são eles.

O que são ataques DDoS?

Ataque DDoS (Distributed Denial-of-Service Attack) é um crime cibernético no qual o invasor inunda um servidor com tráfego da Internet para impedir que os usuários acessem serviços e sites online conectados. Na verdade, é muito semelhante aos ataques DoS, de modo que muitas pessoas confundem esses dois ataques.

Se você quiser saber mais detalhes sobre ataques DDoS, consulte este artigo: O que é ataque DDoS? Como prevenir ataques DDoS .

O que são ataques DoS?

Um ataque de negação de serviço (DoS) é um tipo de ataque de rede no qual um invasor tenta tornar uma máquina ou recurso de rede indisponível para seu usuário-alvo interrompendo temporária ou indefinidamente o serviço de hosts conectados à rede.

Tipos de ataques DoS e ataques DDoS

Embora eles compartilhem propósitos semelhantes de atacar computadores, você ainda pode classificá-los por seus diferentes métodos de ataque. Essa é uma grande diferença entre ataques DoS e ataques DDoS. Existem três tipos de ataques DoS e ataques DoS, respectivamente.

Três tipos de ataques DoS

Ataque de Lágrima

O ataque teardrop explora as informações no cabeçalho do pacote na implementação da pilha TCP/IP que confia no fragmento IP.

Um segmento IP contém informações que indicam qual segmento do pacote original o segmento contém e algumas pilhas TCP/IP, como NT antes do Service Pack4, falharão ao receber um segmento forjado com deslocamentos sobrepostos.

Quando um pacote IP é transmitido por uma rede, o pacote pode ser dividido em partes menores. Um invasor pode implementar um ataque Teardrop enviando dois (ou mais) pacotes.

Ataque de inundação

Os ataques de inundação SYN exploram o mecanismo de handshake de três vias do TCP. O invasor envia uma solicitação para a extremidade atacada usando um endereço IP forjado e o pacote de resposta enviado pela extremidade atacada nunca chega ao destino. Nesse caso, a extremidade atacada consome recursos enquanto aguarda o fechamento da conexão.

Se houver milhares dessas conexões, os recursos do host serão esgotados, atingindo assim o objetivo do ataque.

Ataque de fragmentação de IP

O ataque de fragmentação de IP refere-se a um tipo de vulnerabilidade de reorganização de programas de computador. Ele pode enviar os pacotes de rede modificados, mas a rede receptora não pode ser reorganizada. Devido a um grande número de pacotes desmontados, a rede fica atolada e consome todos os seus recursos.

Três tipos de ataques DDoS

Ataques volumétricos

Os ataques volumétricos são realizados bombardeando um servidor com tanto tráfego que sua largura de banda fica completamente esgotada.

Nesse ataque, um agente mal-intencionado envia solicitações a um servidor DNS, usando o endereço IP falsificado do alvo. O servidor DNS então envia sua resposta ao servidor de destino. Quando feito em escala, o dilúvio de respostas DNS pode causar estragos no servidor de destino.

Ataques de protocolo

Os ataques de protocolo DDoS dependem de pontos fracos nos protocolos de comunicação da Internet. Como muitos desses protocolos estão em uso global, alterar a forma como eles funcionam é complicado e muito lento para ser implementado.

Por exemplo, o sequestro do Border Gateway Protocol (BGP) é um ótimo exemplo de um protocolo que pode se tornar a base de um ataque DDoS.

Ataques baseados em aplicativos da Web

Um ataque de aplicativo consiste em criminosos cibernéticos que obtêm acesso a áreas não autorizadas. Os invasores geralmente começam com uma olhada na camada do aplicativo, em busca de vulnerabilidades de aplicativos escritas no código.

Ataques DDoS x DoS

Para comparar ataques DDoS com ataques DoS, este artigo esclarecerá as diferenças em seus recursos importantes.

Conexão de internet

A principal diferença entre os ataques DoS e DDoS é que o DDoS usa várias conexões de Internet para colocar a rede de computadores da vítima offline, enquanto o DoS usa uma única conexão.

Velocidade de Ataque

DDoS é um ataque mais rápido comparado a um ataque DoS. Como os ataques DDoS vêm de vários locais, eles podem ser implantados muito mais rapidamente do que os ataques DoS com um único local. O aumento da velocidade do ataque torna mais difícil de detectar, o que significa mais danos ou até mesmo resultados catastróficos.

Facilidade de detecção

Os ataques DoS são mais fáceis de rastrear em comparação com os ataques DDoS. O resultado da comparação de velocidade nos disse que os ataques DDoS são mais rápidos que os DoS, o que pode dificultar a detecção do ataque.

Além disso, como um DoS vem de um único local, é mais fácil detectar sua origem e cortar a conexão.

Volume de trafego

Os ataques DDoS permitem que o invasor envie grandes volumes de tráfego para a rede da vítima. Um ataque DDoS emprega várias máquinas remotas (zumbis ou bots), o que significa que ele pode enviar quantidades muito maiores de tráfego de vários locais simultaneamente, sobrecarregando um servidor rapidamente de uma maneira que ilude a detecção.

Forma de Execução

Em ataques DDoS, o PC da vítima é carregado a partir do pacote de dados enviado de vários locais; em ataques DoS, o PC da vítima é carregado a partir do pacote de dados enviado de um único local.

Os ataques DDoS coordenam vários hosts infectados com malware (bots) para criar uma botnet gerenciada por um servidor de comando e controle (C&C). Em contraste, os ataques DoS normalmente usam scripts ou ferramentas para executar ataques de uma única máquina.

Qual deles é mais perigoso?

De acordo com a comparação acima entre ataques DDoS e ataques DoS, é evidente que os ataques DDoS excedem em muitos aspectos, o que faz com que os ataques DDoS se tornem um problema mais difícil até agora.

Os ataques DDoS e DoS são perigosos e qualquer um deles pode levar a um problema grave de desligamento. Mas os ataques DDoS são mais perigosos do que os ataques DoS porque os primeiros são lançados a partir de sistemas distribuídos, enquanto o último é executado a partir de um único sistema.

Se você quer saber como identificar se está sofrendo ataques DDoS ou ataques DoS. Existem alguns sinais que você pode descobrir.

- Um desempenho de rede lento invisível.

- Uma negação de serviço por uma das propriedades digitais.

- Uma perda desconhecida de conectividade de rede para máquinas na mesma rede.

- Qualquer tempo de inatividade repentino ou problemas de desempenho.

Por que os ataques DoS e DDoS ocorrem?

A busca por benefícios

A maioria das atividades cibercriminosas se origina da busca por benefícios. Na Internet, existe um tesouro especial que atrai muito os criminosos – os bens virtuais. Com vários ataques, alguns sites de comércio eletrônico travarão e o mais grave são as perdas econômicas.

Além disso, a privacidade das pessoas também é considerada um ativo lucrativo. Isso pode ser vendido para as empresas que precisam, como plataformas de compras ou outros negócios de serviços.

Crenças ideológicas

Para esses hackers, o que eles querem não é se beneficiar, mas demonstrar seu apoio político ou dissidência. Eles terão como alvo políticos, grupos políticos ou outras organizações governamentais e não governamentais porque suas crenças ideológicas diferem para fechar um site.

Guerra cibernética

Quando algumas pessoas reivindicam sua dissidência política de forma tão agressiva, pessoas com diferentes apoios políticos revidarão da mesma forma, o que, portanto, desencadeia uma guerra cibernética. Normalmente, diferentes tipos de ataques DDoS são tentados por militantes e terroristas para fins políticos ou militares.

Concorrentes maliciosos

Por interesse pessoal, alguns concorrentes realizarão ações maliciosas para atacar seus rivais e os ataques DDoS são comumente usados em guerras comerciais.

Os ataques DDoS podem derrubar a rede de uma empresa, durante o qual os rivais podem roubar seus clientes.

Como prevenir ataques DDoS e DoS?

Agora que você aprendeu sobre ataques DoS vs DDoS, você pode se perguntar se existem métodos disponíveis usados para precaução. Para evitar ataques DDoS e ataques DoS, você pode fazer o seguinte.

- Crie proteção contra DDoS em várias camadas.

- Aplique firewalls de aplicativos da web.

- Conheça os sintomas do ataque.

- Pratique o monitoramento contínuo do tráfego de rede.

- Limite a transmissão da rede.

- Tenha uma redundância de servidor.

Além disso, vale ressaltar a importância do backup. Quaisquer que sejam os ataques DDoS ou ataques DoS, eles podem levar a um desempenho lento da Internet, desligamento do site, travamentos do sistema, etc. Somente se você tiver preparado um backup do sistema em outros discos externos, a restauração do sistema poderá ser executada em breve.

Nesse caminho, MniTool ShadowMaker pode atender às suas demandas e outros recursos disponíveis são configurados para melhorar sua experiência de backup. Você pode fazer um backup agendado (diário, semanal, mensal, no evento) e esquema de backup ( backup completo, backup incremental, backup diferencial ) para sua conveniência.

Vá para baixar e instalar este programa e você pode desfrutar de uma versão de teste por 30 dias grátis.

Etapa 1: Abra o MiniTool ShadowMaker e clique em Manter teste para entrar no programa.

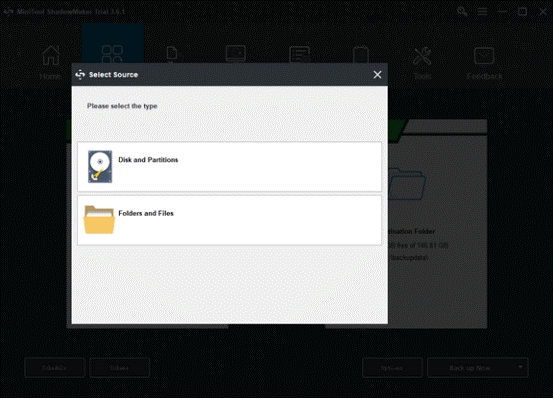

Passo 2: Acesse o Cópia de segurança guia e o Sistema foi selecionado como a fonte. Se você quiser mudar para outros destinos de backup – o disco, partição, pasta e arquivo – ou outros destinos de backup – o Pasta da conta do administrador , Bibliotecas , Computador , e Compartilhado , você pode clicar no Fonte ou Destino seção e selecione-os novamente.

Passo 3: Para finalizar o backup, você precisa clicar no botão Fazer backup agora opção de iniciar o processo imediatamente ou o Fazer backup mais tarde opção para atrasar o backup. A tarefa de backup atrasada está no Gerenciar página.

Linha inferior:

Todos os ataques cibernéticos podem possibilitar a perda de dados ou a invasão de privacidade, o que é difícil de evitar. No entanto, para evitar que uma situação mais grave aconteça, você pode fazer um plano de backup para todos os seus dados importantes. Este artigo sobre DDoS vs DoS introduziu dois ataques comuns. Espero que seu problema possa ser resolvido.

Se você encontrou algum problema ao usar o MiniTool ShadowMaker, pode deixar uma mensagem na área de comentários a seguir e responderemos o mais rápido possível. Se precisar de ajuda ao usar o software MiniTool, você pode entrar em contato conosco via [e-mail protegido] .

Perguntas frequentes sobre DDoS vs. DoS

Você pode DDoS com um computador?Devido à sua pequena escala e natureza básica, os ataques ping-of-death geralmente funcionam melhor contra alvos menores. Por exemplo, o invasor pode ter como alvo um único computador ou um roteador sem fio. No entanto, para que isso seja bem-sucedido, o hacker mal-intencionado deve primeiro descobrir o endereço IP do dispositivo.

Quanto custam os ataques DDoS?Na perda de receita e dados, o custo de um ataque DDoS ao seu negócio de tecnologia ou ao negócio do seu cliente pode aumentar rapidamente. A média das pequenas e médias empresas gasta 0.000 por ataque.

Quais são dois exemplos de ataques DoS?Existem dois métodos gerais de ataques DoS: serviços de inundação ou serviços de falha. Os ataques de inundação ocorrem quando o sistema recebe muito tráfego para o servidor armazenar em buffer, fazendo com que eles fiquem lentos e, eventualmente, parem. Os ataques de inundação populares incluem ataques de estouro de buffer – o ataque DoS mais comum.

Quanto tempo duram os ataques DDoS?Esse tipo de ataque esporádico pode variar em duração, desde ações de curto prazo que duram alguns minutos até ataques mais longos que excedem uma hora. De acordo com o DDoS Threat Landscape Report 2021 da empresa de telecomunicações sueca Telia Carrier, os ataques documentados duram em média 10 minutos.