Resolvido! O que é um ataque cibernético? Como prevenir ataques cibernéticos?

Resolved What Is A Cyber Attack How To Prevent Cyber Attacks

O que é um ataque cibernético? Para responder a essa pergunta, esta postagem mostrará diferentes tipos de ataques cibernéticos para ilustrar suas características e ajudar você a identificá-los. Além disso, neste post do Site MiniTool , forneceremos alguns métodos disponíveis para prevenir ataques cibernéticos.O que é um ataque cibernético?

O que é um ataque cibernético? O ataque cibernético é uma descrição geral de uma série de atividades cibernéticas, recorrendo a vários tipos de ferramentas e técnicas para roubar, expor, alterar ou destruir dados. É claro que, com o passar do tempo, os hackers podem realizar tipos de operações maliciosas na Internet com intenções benéficas e vandalismo.

Os hackers exploraram vários métodos para se infiltrar nos sistemas das vítimas. Às vezes, pode ser desenvolvido um ataque indiscriminado ao alvo e ninguém sabe quem será a próxima vítima.

Existem três motivações principais que desencadeiam os cibercriminosos:

Esses invasores tendem a buscar dinheiro por meio de roubo ou extorsão. Eles podem roubar seus dados para troca comercial, invadir uma conta bancária para roubar dinheiro diretamente ou extorquir vítimas.

Esses hackers, normalmente, possuem alvos específicos para iniciar o ataque, como seus oponentes. Um rancor pessoal tende a ser um dos principais motivos para esta atividade. A espionagem corporativa pode roubar propriedade intelectual para obter uma vantagem injusta sobre os concorrentes. Alguns hackers explorarão as vulnerabilidades de um sistema para alertar outras pessoas sobre elas.

Esses hackers, em sua maioria, são profissionais mais qualificados. Eles podem ser treinados e depois envolvidos em guerra cibernética, ciberterrorismo ou hacktivismo. Os alvos de ataque concentram-se nas agências governamentais ou na infraestrutura crítica dos seus inimigos.

Mais ou menos, as pessoas podem enfrentar alguns ataques cibernéticos involuntariamente. Então, quais são os tipos comuns de ataques cibernéticos? Para ajudá-lo a distinguir melhor os diferentes tipos, a próxima parte irá ilustrá-los um por um.

Tipos comuns de ataques cibernéticos

Os ataques cibernéticos têm aumentado, com a digitalização dos negócios que se tornou cada vez mais popular nos últimos anos. Existem dezenas de tipos de ataques cibernéticos e listaremos alguns tipos comuns que incomodam muito as pessoas.

Ataques de malware

O malware geralmente aparece como software malicioso para realizar uma série de ações não teorizadas no sistema da vítima. O procedimento foi projetado para causar danos a um computador, servidor, cliente ou rede e infraestrutura de computadores.

É difícil perceber esses movimentos e de acordo com suas intenções e métodos de infiltração, eles podem ser categorizados em alguns tipos diferentes, incluindo vírus, worms, cavalos de Tróia, adware, spyware, ransomware, etc.

Os exemplos listados são os problemas mais comuns que as pessoas podem enfrentar. Ao longo dos anos, com o desenvolvimento em alta velocidade das comunicações electrónicas, tornou-se um canal de ataque de novos tipos, tais como e-mail, texto, serviços de rede vulneráveis ou websites comprometidos.

Se você quiser saber como identificar sinais de malware em computadores, esta postagem será útil: Qual é um possível sinal de malware no computador? 6+ sintomas .

Ataques de phishing

Os ataques de phishing geralmente significam que seus dados confidenciais, especialmente nomes de usuário, senhas, números de cartão de crédito, informações de contas bancárias, etc., ficam expostos a hackers. Eles podem utilizar e vender essas informações em troca de benefícios. A maioria das pessoas cai facilmente nessa armadilha por causa de e-mails, links ou sites desconhecidos.

Ataques de spearphishing

Phishing é um termo geral para ataques cibernéticos realizados por e-mail, SMS ou telefonemas para enganar muitas pessoas, enquanto se esse ataque tiver um alvo específico, nós o chamamos de spear phishing. Esses canais de ataque são modificados para abordar especificamente a vítima, o que requer mais reflexão e tempo para ser alcançado do que o phishing.

Ataques de phishing de baleias

O ataque de phishing de baleia é um ataque de phishing altamente direcionado. Semelhante ao ataque de spear phishing, ocorre quando um invasor utiliza métodos de spear phishing para perseguir um alvo grande e de alto perfil, como executivos seniores.

Eles podem se passar por entidades confiáveis para que as vítimas possam compartilhar informações altamente confidenciais com uma conta fraudulenta.

Ataques distribuídos de negação de serviço (DDoS)

O ataque DDoS é um ataque cibernético projetado para influenciar ou sobrecarregar a disponibilidade de um sistema alvo, gerando um grande número de pacotes ou solicitações. Da mesma forma, um ataque de negação de serviço (DoS) pode fazer o mesmo ao desligar uma máquina ou rede, tornando-a inacessível aos usuários pretendidos.

Esses dois ataques têm algo diferente e se você quiser saber mais sobre isso, leia este post: DDoS versus DoS | Qual é a diferença e como evitá-las .

Ataques de script entre sites (XSS)

Durante esse processo, um invasor injeta um script executável malicioso no código de um aplicativo ou site confiável e, em seguida, envia um link malicioso ao usuário e o induz a clicar no link para iniciar um ataque XSS.

Em seguida, o aplicativo ou site transformado iniciará o link malicioso devido à falta de higienização adequada dos dados e, então, os invasores poderão roubar o cookie da sessão ativa do usuário.

Ataques man-in-the-middle (MITM)

Como o nome indica, um ataque man-in-the-middle significa que o invasor está no meio de uma conversa entre um usuário e um aplicativo para espionar as informações pessoais. Normalmente, os hackers definirão seus alvos para usuários de aplicações financeiras, sites de comércio eletrônico, etc.

Redes de bots

Diferente de outros ataques, botnets são computadores que foram infectados por malware e estão sob o controle de invasores. Esses computadores botnet podem ser controlados para realizar uma série de operações ilegais, como roubo de dados, envio de spam e ataques DDoS.

A barreira para a criação de uma botnet também é baixa o suficiente para torná-la um negócio lucrativo para alguns desenvolvedores de software. É por isso que se tornou um dos ataques mais comuns.

Ransomware

Ransomware é um malware que pode se infiltrar no seu sistema e criptografar seus arquivos para impedir o acesso dos usuários aos arquivos em seus computadores. Então os hackers exigirão um pagamento de resgate pela chave de descriptografia. Alternativamente, algum resgate bloqueará o sistema sem danificar nenhum arquivo até que o resgate seja pago.

Ataques de injeção SQL

Este ataque pode buscar a vulnerabilidade de segurança da web e utilizar a técnica de injeção de código, para interferir nas consultas que uma aplicação faz ao seu banco de dados. Esse tipo de ataque se concentra em atacar sites, mas também pode ser usado para atacar qualquer tipo de banco de dados SQL.

Exploração de dia zero

A exploração de dia zero é um termo amplo para descrever as atividades de ataque nas quais os hackers podem tirar vantagem dessas vulnerabilidades de segurança para realizar um ataque ao sistema/web/software. Zero-day significa que as vítimas ou o fornecedor do software não têm tempo para reagir e corrigir essa falha.

Interpretação de URL

Esse tipo de ataque também pode ser chamado de envenenamento de URL. Os hackers muitas vezes manipulam e modificam o URL alterando o significado enquanto mantêm a sintaxe intacta. Dessa forma, os invasores podem acessar e sondar um servidor web e recuperar mais informações. Esse tipo de ataque é extremamente popular em sites baseados em CGI.

Falsificação de DNS

A falsificação de servidor de nomes de domínio (DNS) pode induzir as pessoas a um site fraudulento e malicioso, manipulando registros DNS. Às vezes, você pode descobrir que seu site de destino será redirecionado para uma nova página que se parece exatamente com onde você deseja ir.

No entanto, pode ser uma armadilha criada por hackers induzi-lo a fazer login em sua conta genuína e expor informações mais confidenciais. Eles podem aproveitar a oportunidade para instalar vírus ou worms em seu sistema, causando alguns resultados inesperados.

Ataques de força bruta

Ataques de força bruta significam que alguma pessoa, pode ser um estranho, hacker ou hostil, tenta acessar o computador da vítima tentando todas as senhas que ela acha que a vítima pode definir para o computador.

Normalmente, antes de fazerem isso, os hackers rastrearão quaisquer pistas em suas redes sociais e informações online para deduzir sua senha. Portanto, não exponha suas informações pessoais ao público.

Cavalos de Tróia

O Cavalo de Tróia muitas vezes se disfarça de software legítimo e inofensivo, mas uma vez ativado, o vírus Trojan pode fazer com que os cibercriminosos espionem você, roubem seus dados e acessem seu sistema. Se você quiser saber mais sobre isso, pode ler este post: O que é um vírus Trojan? Como realizar a remoção de vírus Trojan .

Como prevenir ataques cibernéticos?

Depois de conhecer esses exemplos comuns de ataques cibernéticos, você pode se perguntar como prevenir ataques cibernéticos de forma eficaz. Existem algumas dicas úteis que você pode considerar.

Dica 1: mantenha seu Windows e software atualizados

É necessário manter seu software e sistema atualizados. As atualizações emitidas podem não apenas fornecer recursos avançados e totalmente novos, mas também corrigir alguns bugs de sistema ou software e problemas de segurança detectados em testes anteriores. Se você deixar a atualização de lado, os hackers poderão encontrar esses pontos fracos e aproveitar a chance de se infiltrar no seu sistema.

Dica 2: Instale um Firewall

O Windows tem firewall e antivírus integrados e é melhor você manter a proteção real ativada o tempo todo. Os recursos podem proteger melhor o seu computador contra ataques cibernéticos. No entanto, é suficiente para protegê-lo contra todos os ataques externos? Você pode ler esta postagem para obter mais informações: O Windows Defender é suficiente? Mais soluções para proteger o PC .

Além disso, você pode optar por instalar outros antivírus confiável de terceiros ou firewall para fortalecer o escudo de proteção.

Dica 3: use autenticação multifator

O que é uma autenticação multifator (MFA)? É um componente central de uma forte política de gerenciamento de identidade e acesso. Durante este processo de login, este MFA exige que os usuários insiram mais informações do que apenas uma senha, o que pode proteger os dados pessoais de serem acessados por terceiros não autorizados.

Dica 4: faça backup dos dados regularmente

É uma das etapas mais importantes para proteger seus dados importantes – realizar um backup regular. No caso de ataques cibernéticos, você precisa do seu backup de dados para evitar sérios períodos de inatividade, perda de dados e graves perdas financeiras.

Algumas pessoas se esquecerão de terminar esta tarefa e acharão que é um fardo. Não se preocupe. Você pode contar com este profissional software de backup – MiniTool ShadowMaker – para arquivos de backup , pastas, partições, discos e seu sistema.

Além disso, vale a pena experimentar o esquema de backup e as configurações de agendamento para configurar um backup automático . Você pode configurar seu backup automático para iniciar diariamente, semanalmente, mensalmente ou ocasionalmente e tentar um backup incremental ou diferencial para economizar seus recursos.

Baixe e instale este programa em seu PC e experimente por 30 dias grátis.

Avaliação do MiniTool ShadowMaker Clique para fazer o download 100% Limpo e Seguro

Passo 1: Inicie o programa e clique em Continue o teste para continuar.

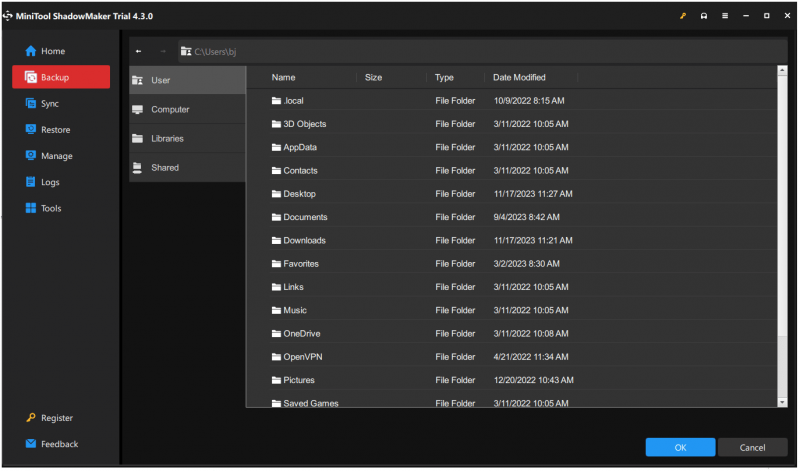

Etapa 2: no Cópia de segurança guia, clique no FONTE seção para escolher o que você deseja fazer backup e, em seguida, vá para a seção DESTINO seção para escolher onde armazenar o backup, incluindo Usuário, computador, bibliotecas e compartilhado .

Passo 3: Em seguida, você clica no Opções recurso para definir as configurações de backup e clique em Faça backup agora para iniciá-lo imediatamente após tudo ter sido configurado.

Dica 5: altere e crie senhas fortes regularmente

É melhor alterar sua senha regularmente e usar uma senha mais forte, como alguns símbolos especiais e diferentes combinações de números e palavras. Não use alguns números relacionados às suas informações pessoais, como aniversário ou número de telefone, que são fáceis de deduzir.

Dica 6: use Wi-Fi seguro

Algumas pessoas estão acostumadas a se conectar a redes Wi-Fi desconhecidas em público quando estão trabalhando em um café. Não é nada seguro. Qualquer dispositivo pode ser infectado ao se conectar a uma rede e esse Wi-Fi público pode ser facilmente hackeado involuntariamente. Você precisa ser cuidadoso.

Conclusão:

O que é um ataque cibernético? Depois de ler esta postagem, você poderá ter uma visão geral dos ataques cibernéticos. Este guia completo é útil para ajudá-lo a distinguir diferentes tipos de ataques cibernéticos e encontrar a maneira certa de evitá-los.

Diante dos crescentes problemas de segurança cibernética, a primeira coisa que você deve fazer é preparar um plano de backup para seus dados importantes. MiniTool ShdowMaker é o que recomendamos. Se você tiver algum problema com esta ferramenta, entre em contato conosco via [e-mail protegido] .