Principais tipos de hackers que você precisa conhecer – Proteja sua privacidade

Major Types Of Hackers You Need To Know Protect Your Privacy

A segurança cibernética é o que importa às pessoas e agora têm surgido muitos tipos de hackers. Para proteger sua segurança cibernética contra esses hackers, você precisa saber algo sobre eles. Este artigo sobre Site MiniTool irá guiá-lo para conhecer diferentes tipos de hackers e ensiná-lo a proteger sua privacidade.O que um hacker faz?

À medida que as atividades cibernéticas aumentam e se tornam o principal entusiasmo nos momentos de lazer, alguns mal intencionados conseguem romper o escudo de proteção das pessoas e se transformar em vários tipos de hackers. Eles se escondem no escuro, bloqueiam seus alvos de ataque e se infiltram facilmente nos sistemas das vítimas.

Às vezes, se o hacker aplicar métodos de hacking de forma mais flexível e sofisticada, levará mais tempo para quebrar e até mesmo nunca será capaz de decodificar a técnica. Portanto, o perigo persiste.

Os hackers estão aumentando. Eles normalmente foram equipados com cérebros e habilidades bem treinados. Com diferentes propósitos e experiência prática, eles podem lidar com flexibilidade com todos os tipos de emergências, atraindo as vítimas a deixarem uma brecha de segurança para a próxima infecção.

Os hackers podem fazer muitas coisas, desde que se infiltrem no seu sistema, como:

- Instalar malware

- Roubar ou destruir dados

- Interromper serviços

- Colete informações dos usuários

- …

Agora, de acordo com os propósitos e técnicas de hacking, podemos categorizar alguns dos principais tipos de hackers. Para obter informações específicas sobre os diferentes tipos de hackers, continue lendo.

Tipos de hackers

Hackers de chapéu branco

Todos os hackers são maus? Não, uma vez que algumas pessoas altamente qualificadas se juntam ao grupo de hackers, cada vez mais profissionais estão à altura da situação e exploram as suas técnicas de hacking através de ataques simulados. Nós os chamamos de hackers de segurança éticos ou hackers de chapéu branco.

Eles irão imitar todas as técnicas de hacking possíveis para identificar vulnerabilidades de segurança que o sistema atual possui. Ao fazê-lo, as pessoas podem tomar medidas imediatas para aumentar a fragilidade da segurança. Diferente de outros hackers, os hackers de chapéu branco geralmente aderem a uma bússola moral bem desenvolvida e a regulamentações baseadas na lei.

Hackers de chapéu preto

Os hackers black hat iniciam atividades que são totalmente contra as leis ou padrões éticos para fins nefastos. Eles podem usar malware, ransomware, vírus e outras táticas para interromper a defesa de um sistema. Então, esses hackers criminosos manterão os computadores como reféns ou roubarão nomes de usuário e senhas, números de cartão de crédito e outras informações confidenciais.

As técnicas de hacking mais comuns que eles usarão incluem phishing , Cavalo de Tróia , spyware , adware, força bruta , roubo de identidade, ransomware , man-in-the-middle, bombas lógicas, clickjacking, negação de serviço e assim por diante.

Se você deseja obter mais informações sobre hackers de chapéu branco e hackers de chapéu preto, leia este artigo: [Explicado] Chapéu Branco vs Chapéu Preto – Qual é a diferença .

Hackers de chapéu cinza

Os hackers de chapéu cinza estão em algum lugar entre esses dois significados – hackers de chapéu branco e hackers de chapéu preto. Eles podem atuar como hackers de computador ou especialistas em segurança para executar uma série de atividades de hacking. Essas ações, por vezes, podem violar leis ou padrões éticos, mas não devem ser identificadas como maliciosas.

Os hackers normalmente operam em áreas nebulosas e não têm intenções maliciosas típicas de um hacker de chapéu preto.

Hackers da Red Hat

Além dos tipos de chapéus de hackers acima, os hackers de chapéu vermelho são um grupo de hackers vigilantes. Eles têm intenções díspares num estado de oposição. Os hackers Red Hat tendem a usar seus conhecimentos e táticas para lutar contra criminosos cibernéticos e guerras cibernéticas que não atendem aos seus próprios valores morais ou altos padrões de justiça.

O que os hackers de chapéu vermelho fazem pode ser ilegal porque, às vezes, eles podem aplicar medidas agressivas para conter os hackers de chapéu preto. Tudo o que fazem não é simplesmente para segurança cibernética, mas para satisfazer o desejo de lutar contra os hackers black hat.

Hackers de chapéu verde

Outro tipo de chapéu de hacker são os hackers de chapéu verde. Os hackers de chapéu verde são um grupo de novatos ou iniciantes que buscam uma maneira de aprender mais sobre segurança cibernética e treinar suas habilidades. Assim, em seus hacks, muitos erros acontecerão e até causarão danos irreversíveis por acidente.

Alguns deles podem iniciar o negócio e preparar o caminho para se tornarem excelentes hackers de chapéu branco, mas alguns podem ter intenções maliciosas.

Hackers de chapéu azul

Os hackers Blue Hat são um grupo de especialistas em segurança cibernética envolvidos em organizações que exigem maior proteção para lidar com ameaças potenciais. Esses tipos de hackers normalmente têm experiência profissional e são convidados a ingressar em empresas ou organizações.

Eles realizarão testes de penetração e detectarão bugs e vulnerabilidades para melhorias antes que o produto seja lançado no mercado. Esta denominação não é amplamente reconhecida, portanto, muitas pessoas irão confundi-los com hackers de chapéu branco.

Hackers de jogos

Como o nome indica, hackers de jogos referem-se aos indivíduos que se concentram em roubar créditos de jogadores profissionais ou de seus concorrentes. Esses hackers também podem realizar ataques distribuídos de negação de serviço (DDoS) para forçar seus concorrentes a sair do jogo.

Certa vez, mais de quatro milhões de ataques desse tipo foram lançados visando a comunidade global de jogos. Com o alto valor da indústria de videogames, muitos hackers mudaram seu foco para esse campo.

Roteiro Infantil

Script kiddies, em sentido depreciativo, referem-se aos hackers novatos com pouca experiência qualificada e conhecimento relacionado. Os hackers costumam usar esse nome com desprezo porque usam ferramentas de hacking com pouco conhecimento.

Os Script Kiddies são frequentemente ignorados, mas são perigosos, com más intenções de comprometer os sistemas de computador de outras pessoas.

Hacktivistas

Os hacktivistas são mais sérios do que outros tipos de ataques de hackers. Eles iniciam o ataque não para atrair dinheiro, mas por causas políticas ou sociais. Os participantes aproveitarão técnicas digitais para apresentar o seu descontentamento e resistência. Dessa forma, eles podem destacar um evento social ou político.

Departamentos e organizações governamentais são os principais alvos desses hackers, não apenas atacando-os, mas também desfigurando-os. É difícil julgar suas posições. Eles podem trabalhar para organizações hostis ou para promover questões relacionadas à liberdade de expressão, direitos humanos ou ética da informação.

Criptojackers

Cryptojackers referem-se a hackers que exploram um computador para extrair criptomoedas através do uso não autorizado de recursos computacionais de outra pessoa. Freqüentemente, eles se infiltram no computador, seduzindo as vítimas a instalar involuntariamente um programa com scripts maliciosos.

Hackers patrocinados pelo Estado

Esses hackers são apoiados e patrocinados pelos estados e podem desenvolver mais habilidades de alta tecnologia e explorar tecnologias mais avançadas. vetores de ataque . Trabalham frequentemente para o interesse de uma nação, no país ou no estrangeiro, e são motivados por factores políticos, militares ou económicos.

Sob o pano de fundo da força nacional, podem aceder a uma riqueza de recursos de que necessitam e desenvolver capacidades formidáveis. Eles são considerados um dos tipos mais perigosos de atores de ameaças.

Hackers de elite

Os hackers de elite são considerados de primeira linha, com anos de experiência em hackers por trás de suas habilidades e conhecimentos. Eles podem ser os melhores dos melhores quando se trata de hacking, inventar novas maneiras de iniciar ataques e encontrar e explorar vulnerabilidades antes de qualquer outra pessoa.

Eles são frequentemente associados a atividades de chapéu preto, mas às vezes atuam como hackers de chapéu branco para promover a segurança cibernética.

Denunciantes

Denunciantes, ou pessoas internas maliciosas, são pessoas/funcionários que expõem informações ao público e as informações são consideradas ilegais, imorais, ilícitas, inseguras ou fraudulentas.

Na computação, denunciantes são pessoas que roubam dados privados para chamar a atenção ou causar danos à organização para a qual trabalham. Nós os julgamos por quem eles são, de acordo com o que expõem.

Ciberterroristas

Os ciberterroristas referem-se a uma definição mais extensa, incluindo ataques cibernéticos que intimidam ou geram medo na população-alvo. O que realizam pode ser um ataque com motivação pessoal ou política e que causará ameaças às infraestruturas ou redes críticas de um país.

Diferentes organizações têm definições variadas de ciberterrorismo. Por exemplo, algumas organizações pensam que as atividades cibernéticas que ameaçaram a vida das pessoas podem ser chamadas de ciberterrorismo.

Esses ciberterroristas, na sua maioria, aplicam ataques ilegais com motivação política contra sistemas, informações, programas e dados e agitam a violência contra alvos não combatentes. Esses alvos podem incluir o setor bancário, instalações militares, centrais elétricas, centros de controlo de tráfego aéreo, sistemas de água, etc.

Hackers de botnets

Os botnets são criados para crescer, se propagar e automatizar para auxiliar grandes ataques. Às vezes, os botnets parecem ser bons para ajudar a realizar processos computacionais complexos, mas os botnets maliciosos são utilizados para enviar Spam ou roubar dados do usuário.

Uma botnet é uma rede de computadores usada para realizar diversas tarefas rotineiras e cada dispositivo individual que está sendo controlado é chamado de PC zumbi. Os hackers podem conduzir as ações desses bots zumbis remotamente e os dispositivos infectados podem atingir centenas, milhares ou até milhões de uma vez.

É por isso que os hackers de botnets podem realizar ataques de grande volume, colocando em risco um grande número de sistemas de rede.

Como se proteger de hackers?

Diante de tantas ameaças, precisamos tomar algumas medidas para nos protegermos melhor dos hackers.

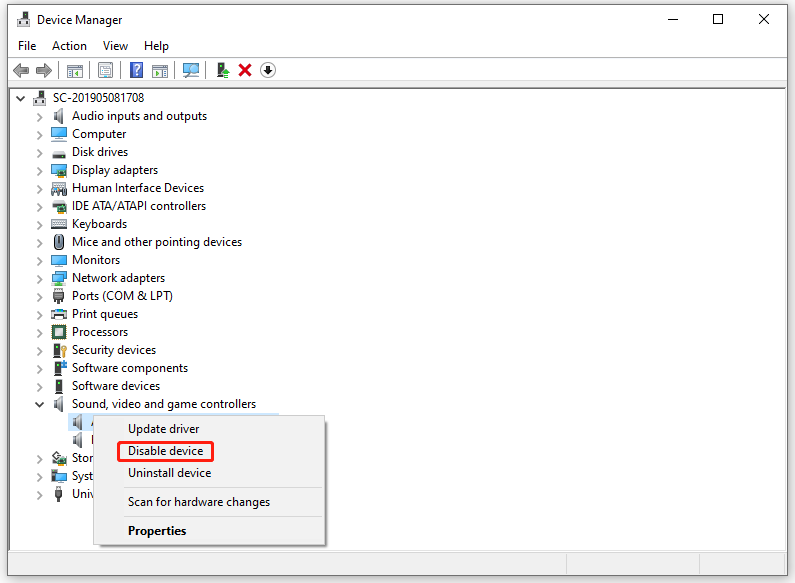

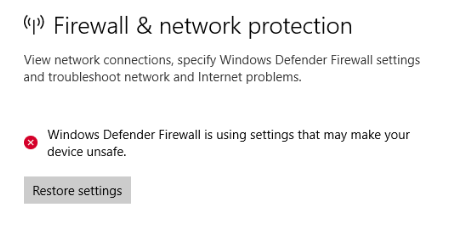

1. Use antivírus e firewall para realizar proteção em tempo real .

2. Execute atualizações regulares para seu sistema e outros dispositivos.

3. Use a autenticação de fator duplo como uma camada extra de segurança para seus dados online.

4. Não acesse dados importantes relacionados à privacidade ou informações financeiras através de redes Wi-Fi públicas.

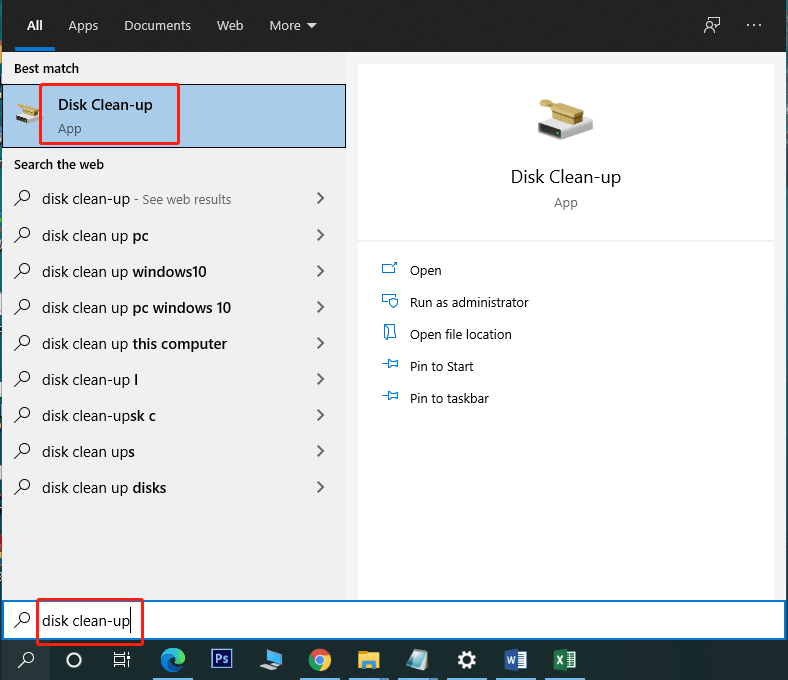

5. Desative algumas conexões inúteis, como GPS, conexão sem fio, Bluetooth ou rastreamento geográfico.

6. Pense duas vezes antes de instalar um aplicativo, especialmente aqueles de origem desconhecida. Se você não tiver certeza de sua autenticidade, simplesmente não instale.

7. Mantenha-se cético em relação a quaisquer links e anexos.

8. Use uma senha forte e criptografar os dados privados no seu dispositivo.

9. Esteja atento a mensagens de e-mail de pessoas desconhecidas e alguns e-mails de phishing podem imitar alguém que você conhece. Você deve manter os olhos abertos para conteúdos suspeitos.

10. Faça backup de seus dados ou sistema; reconstrua-o quando necessário.

Especialista em backup – MiniTool ShadowMaker

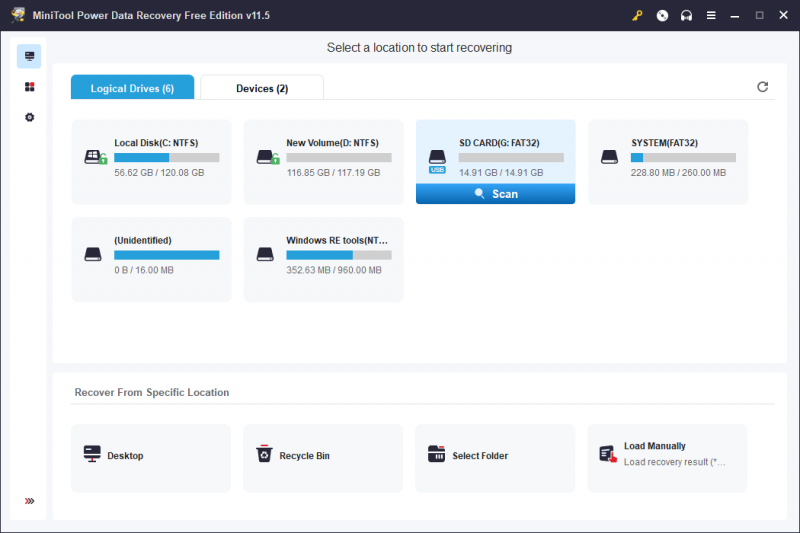

Estamos sob ameaça cibernética e medidas corretivas devem ser preparadas para acidentes. Então, recomendamos backup de dados como último recurso para minimizar sua perda. Pode ajudar a recuperar dados de backup quando você se depara com todos os tipos de problemas, como falhas no sistema /erros ou corrupção de unidade/arquivo.

MiniTool ShadowMaker é um software de backup gratuito costumava rapidamente arquivos de backup e pastas, sistemas, discos rígidos e partições. Você pode preparar um disco rígido externo para backup de dados, o que pode evitar hackers diretamente.

MiniTool oferece uma série de funções confiáveis, como:

- Soluções de backup confiáveis

- Rápido restaurações do sistema

- Sincronização automática de arquivos

- Clone de disco seguro

- Agendamento de backup flexível

- Gerenciamento inteligente de backup

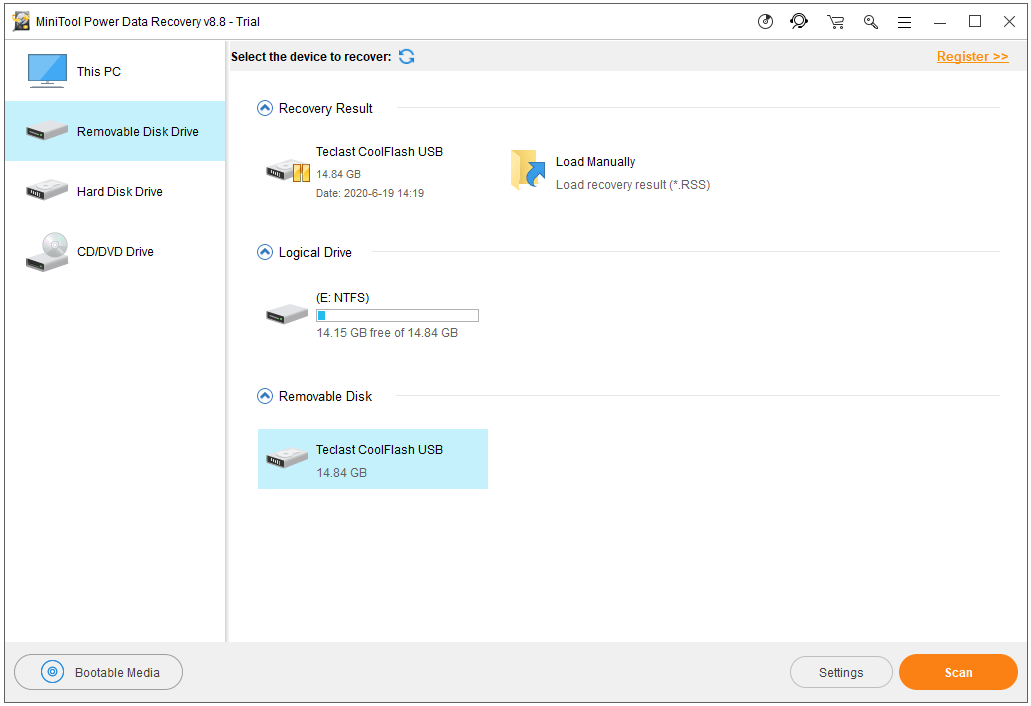

Baixe e instale este programa e você poderá obter uma versão de teste gratuita de 30 dias. Se você deseja fazer backup dos dados em um disco rígido externo, insira-o antes de iniciar o programa para que a unidade possa ser reconhecida.

Avaliação do MiniTool ShadowMaker Clique para fazer o download 100% Limpo e Seguro

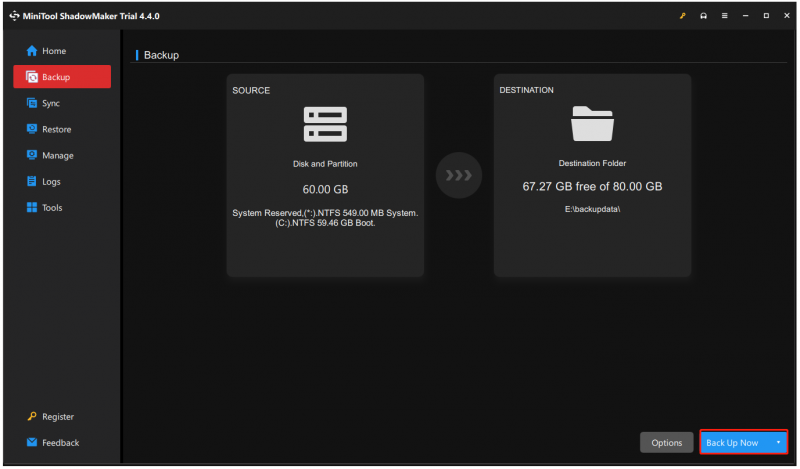

Passo 1: Clique duas vezes no programa e clique em Continue o teste para entrar na interface.

Etapa 2: no Cópia de segurança guia, escolha o FONTE seção para escolher o que você deseja fazer backup e, em seguida, vá para a seção DESTINO seção para escolher onde salvar o backup.

Etapa 3: então você pode clicar Opções para definir as configurações de backup, como modo de criação de imagem, tamanho do arquivo, compactação, etc., e clique em Faça backup agora para iniciar a tarefa imediatamente.

MiniTool possui outro recurso que permite aos usuários criar mídia de resgate inicializável desta forma, seu sistema pode ser restaurado quando o computador não inicializar. No caso de problemas graves causados por hackers, é melhor tentar este.

Além disso, com a ajuda do MiniTool ShadowMaker, você pode adicionar um menu de inicialização, criptografar imagens de backup e fazer backup de um computador remoto. Vale a pena tentar manter seu PC protegido com um maior nível de segurança de dados.

Conclusão:

Este artigo apresentou todos os tipos comuns de hackers. Eles têm finalidades diferentes e aplicam técnicas variadas para a infecção. Diante de inimigos tão astutos, você precisa aumentar a consciência sobre a segurança cibernética e seguir os truques que fornecemos no conteúdo acima para se proteger de hackers.

Se você tiver algum problema ao usar o MiniTool ShadowMaker, entre em contato conosco pelo [e-mail protegido] e temos uma equipe de suporte profissional para resolver suas preocupações.

![Quantos megabytes em um gigabyte [MiniTool Wiki]](https://gov-civil-setubal.pt/img/minitool-wiki-library/40/how-many-megabytes-gigabyte.png)

![Como excluir um servidor Discord em um desktop / celular [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/61/how-delete-discord-server-desktop-mobile.png)

![Como conectar dois computadores Windows 10? 2 maneiras estão aqui! [Notícias MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/16/how-connect-two-computers-windows-10.jpg)

![Corrigir problema de alta CPU ou memória do Desktop Window Manager [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/16/fix-desktop-window-manager-high-cpu.png)

![Como inicializar o Surface a partir de USB [para todos os modelos]](https://gov-civil-setubal.pt/img/partition-disk/99/how-boot-surface-from-usb.png)

![Aqui estão três softwares de backup da Seagate para você fazer backup do disco rígido [dicas do MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/71/here-are-3-seagate-backup-software.png)

![4 métodos úteis para corrigir o erro 'Não foi possível acessar o Jarfile' [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/74/4-useful-methods-fix-unable-access-jarfile-error.jpg)

![Discord Tamanho da imagem do perfil | Baixe Discord PFP em tamanho real [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/03/discord-profile-picture-size-download-discord-pfp-full-size.png)